12 KiB

12 KiB

信息安全保障基础

一、信息安全概念

1、信息安全定义

国际标准化组织(ISO)对信息安全的定义为:“为数据处理系统建立和采取技术、管理的安全保护、保护计算机硬件、软件、数据不因偶然的或恶意的原因而受到破坏、更改、泄密。”

2、狭义的信息安全概念

对于狭义的信息安全而言,它是建立在IT技术基础上的安全范畴。

3、广义的信息安全概念

- 广义的信息安全是一个跨学科领域的安全问题;

- 安全的根本目的是保证组织业务可持续性运行;

- 信息安全应该建立在整个生命周期中所关联的人、事、物的基础上,综合考虑人、技术、管理和过程控制,使得信息安全不是一个局部二是一个整体;

- 安全要考虑成本因素;

- 信息系统不仅仅是业务的支撑,而是业务的命脉。

==4、信息安全管理的理念==

- 信息安全战略要服务于企业的业务战略;

- 信息安全管理是一个==全==生命周期管理;

- 信息安全管理是一个整体管理过程,任何一个网络行为的参与者都是一个安全的主体,而任何一个安全主体的失败都将导致安全的整体失败;

- 信息安全管理要遵循成本效益原则;

- 信息安全管理没有绝对安全,只有相对安全;

- 信息安全管理是分级/分层来实现的;

- 信息安全管理要遵循适度安全原则,过分的安全性和没有安全性一样是有害的,安全就是一种平衡,平衡点;

- 信息安全管理是一个动态的管理过程。

5、信息安全问题的根源

-

内因:信息系统复杂性导致漏洞的存在不可避免;

- 复杂性:时间长、投入大、参与人员众多、跨领域、有明确质量要求标准

-

外因:环境因素、人为因素

6、信息安全的特性

- 系统性

- 动态性

- 无边界

- 非传统

7、威胁情报

- 为管理人员提供行动和指定决策的依据

- 建立在大量的数据搜集和处理的基础上,通过对搜集数据的分析和评估,从而形成相应的结论

- 威胁情报成为信息安全保障中的==关键能力==

8、态势感知

- 建立在威胁情报的基础上

- 利用==大数据==和==高性能计算==为支撑,综合网络威胁相关的形式化及非形式化数据进行分析,并形成对未来网络威胁状态进行==预判==以便调整安全策略

二、信息安全属性

- 理解信息安全属性的概念及==CIA三元组==(保密性、完整性、可用性)

- 保密性(机密性):确保信息不要暴露给未经授权的实体或者进程

- 授权:授予特定的用户具有特定的权限

- 加密:数据加密、通讯加密

- 完整性:只有得到允许的人才能修改数据,而且可以判别出数据是否已经被篡改

- 数字信封、数字签名(均在第七章详细说明)

- 可用性:得到授权的实体在需要时可以访问数据,即攻击者不能占用全部的资源而阻碍授权者的工作

- Clustering、Backup、UPS

- 保密性(机密性):确保信息不要暴露给未经授权的实体或者进程

- 了解真实性、不可否认性、可问责性、可靠性等其他不可缺少的信息安全属性

- 真实性

- 可问责性

- 不可否认性

- 可靠性

三、信息安全视角

- 了解==国家视角==对信息安全的关注点(网络战、关键基础设施保护、法律建设与标准化)及相关概念

- 2016年11月通过的==《网络安全法》==第三章第二节第三十一条==定义了我国关键基础设施==,“公共通信和信息服务、能源、交通、水利、金融、公共服务、电子政务等重要行业和领域,以及其他一旦遭到破坏、丧尸功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的基础设施”为关键基础设施。

- 法律建设与标准化

- 由于互联网的开放、自由和共有的脆弱性,使国家安全、社会公共利益以及个人权利在网络活动中面临着来自各方面的威胁,国家需要在技术允许的范围内保持==适当的安全要求==。

- 所谓==适度安全==是指安全保护的立法的范围要和应用的重要性相一致,不要花费过多的成本,限制信息系统的可用性。

- 信息安全风险具有“不可逆”的特点,需要信息安全法律采取以==预防为主==的法律原则。但是由于信息安全威胁的全局性特点,其法律原则更应当采取==积极主动==的预防原则。

- 了解==企业视角==对信息安全的关注点(业务连续性管理、资产保护、合规性)及相关概念

- 业务连续性

- 业务数据对组织的重要性使得组织必须关注==业务连续性==

- 资产保护

- 有什么

- 用来做什么

- 需要保护他们吗

- 合规性

- 法律法规的合规

- 标准的合规性

- 业务连续性

- 了解==个人视角==对信息安全的关注点(隐私保护、个人资产保护、社会工程学)及相关概念

- 从个人角度而言,这不仅仅是一个==技术==问题,还是一个==社会==问题、==法律==问题以及==道德==问题。

- 隐私保护

- 社会工程学

- 个人资产安全

- 个人信息资产问题思考

- 哪些信息资产被恶意利用后会形成人参的损害?

- 哪些信息资产被恶意利用后会形成财务的损失?

- 哪些信息资产被恶意利用后会形成法律的责任?

- 从个人角度而言,这不仅仅是一个==技术==问题,还是一个==社会==问题、==法律==问题以及==道德==问题。

四、信息安全发展阶段

- 了解==通信安全阶段==的核心安全需求、主要技术措施;

- 了解==计算机安全阶段==信息安全需求、主要技术措施及阶段的标志;

- 了解==信息系统安全阶段==的安全需求、主要技术措施及阶段的标志;

- 了解==信息系统安全阶段==与==系统安全阶段==的区别,信息安全保障的概念及我国信息安全保障工作的总体要求、主要原则;

- 了解==网络空间==的概念,理解网络空间安全对国家安全的重要性。

1、通信安全阶段

- 20世纪,40年代 - 70年代

- 主要关注==传输过程中==的数据保护

- 安全威胁:搭线窃听、密码学分析

- 核心思想:通过==密码技术==解决通信保密,保证数据的保密性和完整性

- 安全措施:加密

影响现代通信安全因素越来越多,针对移动通讯的伪基站、对通信链路的破坏、干扰等因素

2、计算机安全阶段

- 20世纪,70年代 - 90年代

- 主要关注于==数据处理==和==存储==时的数据保护

- 安全威胁:非法访问、恶意代码、脆弱口令等

- 核心思想:预防、检测和减小计算机系统(包括软件和硬件)用户(授权和未授权用户)执行的未授权活动所造成的后果。

- 安全措施:通过操作系统的访问控制技术来防止非授权用户的访问

==3、信息系统安全阶段==

- 20世纪,90年代后

- 主要关注==信息系统整体安全==

- 安全威胁:网络入侵、病毒破坏、信息对抗等

- 核心思想:重点在于保护比“数据”更精炼的“信息”

- ==安全措施==:防火墙、防病毒、漏洞扫描、入侵检测、PKI、VPN等

把信息系统安全从技术扩展到管理,从静态扩展到动态,通过技术、管理、工程等措施的综合融合至信息化中,形成对信息、信息系统乃至业务使命的保障

DIKW模型:Data(数据) → Information(信息) → Knowledge(知识) → Wisdom(智慧)

4、信息安全保障阶段

- 1996年,DoDD 5-3600.1首次提出了信息安全保障

- 关注信息、信息系统对组织业务及使命的保障

- 信息安全概念延伸,实现==全面安全==

- 我国信息安全保障工作

- ==总体要求==:积极防御,综合防范

- ==主要原则==:技术与管理并重,正确处理安全与发展的关系

5、网络空间安全阶段

- 互联网已经将传统的虚拟世界与物理世界相互连接,形成网络空间

- 新技术领域融合带来新的安全风险

- 工业控制系统

- “==云大移物智==”

- 核心思想:强调“威慑”概念

将==防御==、==威慑==和==利用==结合成三位一体的网络空间安全保障

五、信息安全保障新领域(仅了解)

- 了解工业控制系统中SCADA、DCS、PLS等基本概念,理解工业控制系统的重要性,面临的安全威胁及安全防护的基本思路;

- 了解云计算所面临的安全风险及云计算安全框架;了解虚拟化安全的基本概念;

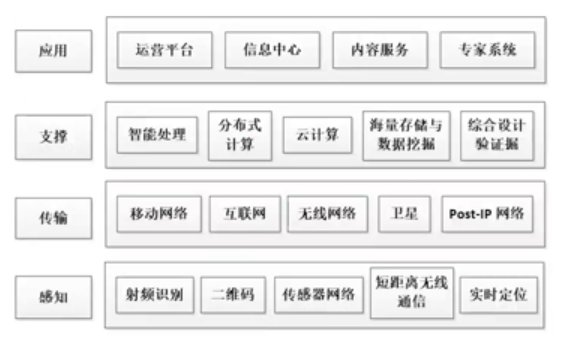

- 了解物联网基本概念、技术架构及相应的安全问题;

- 了解大数据的概念,大数据应用及大数据平台安全的基本概念;

- 了解移动互联网面临的安全问题及安全策略;

- 了解智慧的世界的概念。

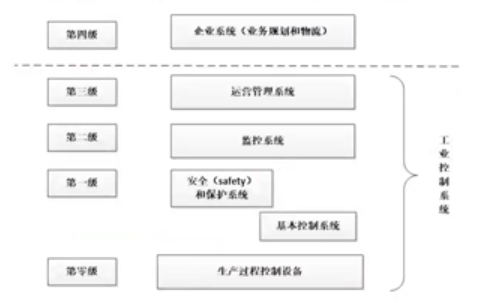

1、工业控制系统基本结构

- 分布式控制系统(DCS)

- 数据采集与监控系统(SCADA)

- 可编程逻辑控制器(PLC)

2、工业控制系统体系结构

3、工业控制系统安全威胁

- 缺乏足够安全防护

- 安全可控性不高

- 缺乏安全管理标准和技术

由于TCP/IP协议和以太网的在工业控制系统中逐步扩大应用范围,工业控制系统的结构与一般信息系统逐渐趋同,安全问题也越发严峻

4、工业控制系统安全架构

- ==管理控制==

- 一是风险评价,二是规划,三是系统和服务采购,四是认证、认可和安全评价

- ==操作控制==

- 人员安全、物理和环境保护、意外防范计划、配置管理、维护、系统和信息完整性、媒体保护、事件响应、意识和培训

- ==技术控制==

- 识别和认证、访问控制、审计和追责、系统和通信保护

5、云计算的安全风险

- ==数据管理==和==访问失控==的风险

- 数据存储位置对用户失控

- 云计算服务商对数据权限高于用户

- 用户不能有效监管云计算厂商内部人员对数据的非授权访问

- ==数据管理责任==风险

- 不适用“谁主管谁负责、谁运营谁负责”

- ==数据保护==的风险

- 缺乏统一标准,数据存储格式不同

- 存储介质由云服务商控制,用户对数据的操作需要通过云服务商执行,用户无法有效掌控自己数据

6、云计算安全架构

- 云计算安全是个交叉领域,覆盖物理安全到应用安全

- 云计算安全覆盖角色

- 云用户、云提供者、云承载者、云审计者和云经纪人

- 云计算安全服务体系==三层架构==

- 安全云基础设施

- 云安全基础服务

- 云安全应用服务

7、虚拟化安全

- ==虚拟化是云计算的支撑技术==,把硬件资源虚拟化,构成一个资源池,从而提供云服务的各项特性

- 虚拟化安全

- 云计算中核心的安全问题

- 确保虚拟化多租户之间的==有效隔离==

8、物联网基本概念

-

什么是物联网

- “信息社会的基础设施”

- 物联网的核心和基础仍然是互联网

- 其用户端延伸和扩展到了任何物品与物品之间

-

==物联网技术架构== (P22)

感知 传输 支撑 应用 - 感知层安全

- 网关节点被控制,拒绝服务

- 接入节点标识、识别、认证和控制

- 传输层安全

- 拒绝服务、欺骗

- 支撑层安全

- 来自终端的虚假数据识别和处理、可用性保护、人为干预

- 应用层安全

- 隐私保护、知识产权保护、取证、数据销毁

- 感知层安全

9、大数据安全

- 大数据安全的概念

- 大数据是指传统数据架构无法有效处理的新数据集

- 大数据的价值

- ==趋势==分析

- 大数据安全

- 数据的生命周期安全

- 技术平台安全

10、移动互联网安全问题及策略

- 移动互联网安全问题

- 系统安全问题

- 移动应用安全问题

- 个人隐私保护问题

- 安全策略

- 政府管控

- 应用分发管控

- 加强隐私保护要求