2024年9月9日 16:32:23

This commit is contained in:

parent

ef0e6fa105

commit

21ca95722a

@ -27,9 +27,7 @@

|

||||

5. 信息安全管理没有绝对安全,只有相对安全;

|

||||

6. 信息安全管理是分级/分层来实现的;

|

||||

7. 信息安全管理要遵循适度安全原则,过分的安全性和没有安全性一样是有害的,安全就是一种平衡,平衡点;

|

||||

8. 信息安全管理是一个动态的管理过程;

|

||||

9.

|

||||

10.

|

||||

8. 信息安全管理是一个动态的管理过程。

|

||||

|

||||

#### 5、信息安全问题的根源

|

||||

|

||||

@ -156,3 +154,114 @@

|

||||

- 核心思想:强调“威慑”概念

|

||||

|

||||

> 将==防御==、==威慑==和==利用==结合成三位一体的网络空间安全保障

|

||||

|

||||

### 五、信息安全保障新领域(仅了解)

|

||||

|

||||

- 了解工业控制系统中SCADA、DCS、PLS等基本概念,理解工业控制系统的重要性,面临的安全威胁及安全防护的基本思路;

|

||||

- 了解云计算所面临的安全风险及云计算安全框架;了解虚拟化安全的基本概念;

|

||||

- 了解物联网基本概念、技术架构及相应的安全问题;

|

||||

- 了解大数据的概念,大数据应用及大数据平台安全的基本概念;

|

||||

- 了解移动互联网面临的安全问题及安全策略;

|

||||

- 了解智慧的世界的概念。

|

||||

|

||||

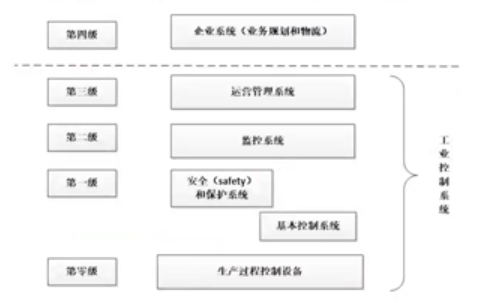

#### 1、工业控制系统基本结构

|

||||

|

||||

- 分布式控制系统(DCS)

|

||||

- 数据采集与监控系统(SCADA)

|

||||

- 可编程逻辑控制器(PLC)

|

||||

|

||||

#### 2、工业控制系统体系结构

|

||||

|

||||

|

||||

|

||||

#### 3、工业控制系统安全威胁

|

||||

|

||||

- 缺乏足够安全防护

|

||||

- 安全可控性不高

|

||||

- 缺乏安全管理标准和技术

|

||||

|

||||

> 由于TCP/IP协议和以太网的在工业控制系统中逐步扩大应用范围,工业控制系统的结构与一般信息系统逐渐趋同,安全问题也越发严峻

|

||||

|

||||

#### 4、工业控制系统安全架构

|

||||

|

||||

- ==管理控制==

|

||||

- 一是风险评价,二是规划,三是系统和服务采购,四是认证、认可和安全评价

|

||||

- ==操作控制==

|

||||

- 人员安全、物理和环境保护、意外防范计划、配置管理、维护、系统和信息完整性、媒体保护、事件响应、意识和培训

|

||||

- ==技术控制==

|

||||

- 识别和认证、访问控制、审计和追责、系统和通信保护

|

||||

|

||||

#### 5、云计算的安全风险

|

||||

|

||||

- ==数据管理==和==访问失控==的风险

|

||||

- 数据存储位置对用户失控

|

||||

- 云计算服务商对数据权限高于用户

|

||||

- 用户不能有效监管云计算厂商内部人员对数据的非授权访问

|

||||

- ==数据管理责任==风险

|

||||

- 不适用“谁主管谁负责、谁运营谁负责”

|

||||

- ==数据保护==的风险

|

||||

- 缺乏统一标准,数据存储格式不同

|

||||

- 存储介质由云服务商控制,用户对数据的操作需要通过云服务商执行,用户无法有效掌控自己数据

|

||||

|

||||

#### 6、云计算安全架构

|

||||

|

||||

- 云计算安全是个交叉领域,覆盖物理安全到应用安全

|

||||

- 云计算安全覆盖角色

|

||||

- 云用户、云提供者、云承载者、云审计者和云经纪人

|

||||

- 云计算安全服务体系==三层架构==

|

||||

- 安全云基础设施

|

||||

- 云安全基础服务

|

||||

- 云安全应用服务

|

||||

|

||||

#### 7、虚拟化安全

|

||||

|

||||

- ==虚拟化是云计算的支撑技术==,把硬件资源虚拟化,构成一个资源池,从而提供云服务的各项特性

|

||||

- 虚拟化安全

|

||||

- 云计算中核心的安全问题

|

||||

- 确保虚拟化多租户之间的==有效隔离==

|

||||

|

||||

#### 8、物联网基本概念

|

||||

|

||||

- 什么是物联网

|

||||

|

||||

- “信息社会的基础设施”

|

||||

- 物联网的核心和基础仍然是互联网

|

||||

- 其用户端延伸和扩展到了任何物品与物品之间

|

||||

|

||||

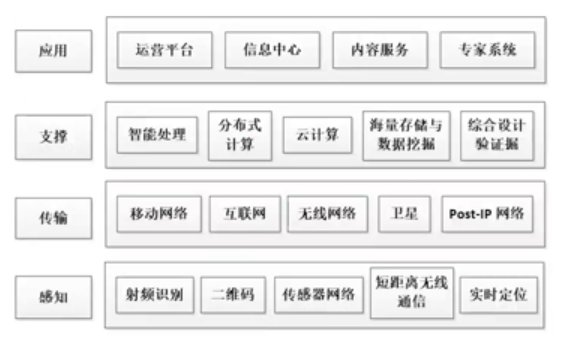

- ==物联网技术架构== (P22)

|

||||

|

||||

| 感知 | 传输 | 支撑 | 应用 |

|

||||

| ---- | ---- | ---- | ---- |

|

||||

|

||||

|

||||

|

||||

1. **感知层安全**

|

||||

- 网关节点被控制,拒绝服务

|

||||

- 接入节点标识、识别、认证和控制

|

||||

2. **传输层安全**

|

||||

- 拒绝服务、欺骗

|

||||

3. **支撑层安全**

|

||||

- 来自终端的虚假数据识别和处理、可用性保护、人为干预

|

||||

4. **应用层安全**

|

||||

- 隐私保护、知识产权保护、取证、数据销毁

|

||||

|

||||

#### 9、大数据安全

|

||||

|

||||

- 大数据安全的概念

|

||||

- 大数据是指传统数据架构无法有效处理的新数据集

|

||||

- 大数据的价值

|

||||

- ==趋势==分析

|

||||

- 大数据安全

|

||||

- 数据的生命周期安全

|

||||

- 技术平台安全

|

||||

|

||||

#### 10、移动互联网安全问题及策略

|

||||

|

||||

- 移动互联网安全问题

|

||||

- 系统安全问题

|

||||

- 移动应用安全问题

|

||||

- 个人隐私保护问题

|

||||

- 安全策略

|

||||

- 政府管控

|

||||

- 应用分发管控

|

||||

- 加强隐私保护要求

|

||||

|

||||

@ -2,8 +2,8 @@

|

||||

|

||||

#### 第一章 信息安全保障

|

||||

|

||||

- [1.1 信息安全保障基础](https://git.noriu.cn/Noriu/CISP/src/branch/main/01_第一章%20信息安全保障/1.1%20信息安全保障基础.md)

|

||||

- 1.2 安全保障框架

|

||||

- [1.1 信息安全保障基础](https://git.noriu.cn/Noriu/CISP/src/branch/main/01_第一章%20信息安全保障/1.1%20信息安全保障基础.md)

|

||||

- [1.2 安全保障框架](https://git.noriu.cn/Noriu/CISP/src/branch/main/01_第一章%20信息安全保障/1.2%20安全保障框架.md)

|

||||

|

||||

#### 第二章 网络安全监管

|

||||

|

||||

|

||||

Loading…

Reference in New Issue

Block a user