18 KiB

信息安全管理体系最佳实践

一、信息安全管理体系控制类型

了解预防性、检测性、纠正性控制措施的差别及应用。二、信息安全管理体系控制措施结构

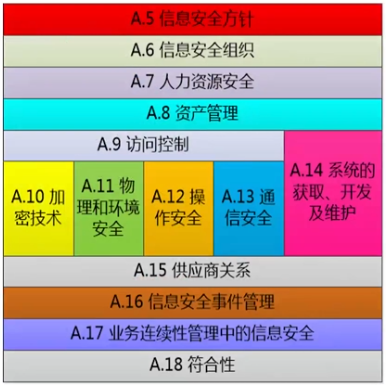

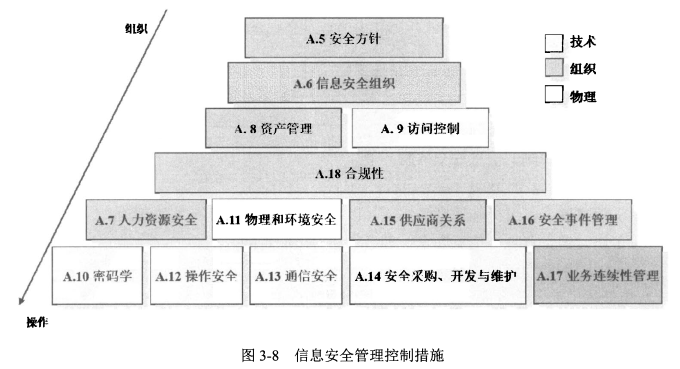

了解安全方针、信息安全组织、人力资源安全、资产管理、访问控制、密码学、物理和环境安全、操作安全、通信安全、安全采购开发和维护、供应商关系、安全事件管理、业务连续性管理及合规性14个控制章节的控制目标、控制措施并理解实施指南的相关要素。三、信息安全管理体系控制措施

一、信息安全管理体系控制类型

1、预防性控制

预防性控制是为了避免产生错误或尽量减少今后的更正性活动,是为了防止资金、时间或其他资源的损耗而采取的一种预防保证措施。预防性控制可防止不良事件的发生。例如,要求访问系统的用户ID和密码。它阻止未经授权的人访问系统。从理论的角度来看,出于显而易见的原因,首先选择预防性控制。

2、检测性控制

建立检测性控制的目的是发现流程中可能发生的安全问题。被审计单位通过检测性控制,监督其流程和相应的预防性控制能否有效地发挥作用。检测性控制通常是管理层用来监督实现流程目标的控制,可以由人工执行,也可以由信息系统自动执行。例如,记录系统上执行的所有活动将允许您查看日志以在事件发生后查找不适当的活动。

3、纠正性控制

纠正性控制措施无法阻止安全事件的发生,但提供了一种系统的方式来检测何时发生了安全事件并对安全事件带来的影响进行纠正。例如,对信息系统中的数据进行备份,当发生系统故障或硬盘故障后,通过备份可以避免这些问题导致的数据丢失。

二、信息安全管理体系控制措施结构

1、结构

- 14个类别

- 35个目标

- 114个控制措施

2、描述方式(ISO 27002)

- 控制类

- 控制目标

- 控制措施

- 实施指南

BS 7799-1 → ISO 27002

BS 7799-2 → ISO 27001

三、信息安全管理体系控制措施

实施指南 (详见 ISO 27001),下方均不再赘述

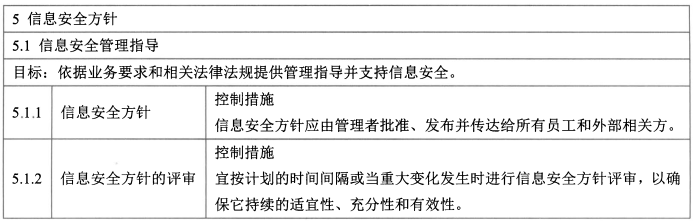

1、信息安全方针(1/2)

-

信息安全管理指导

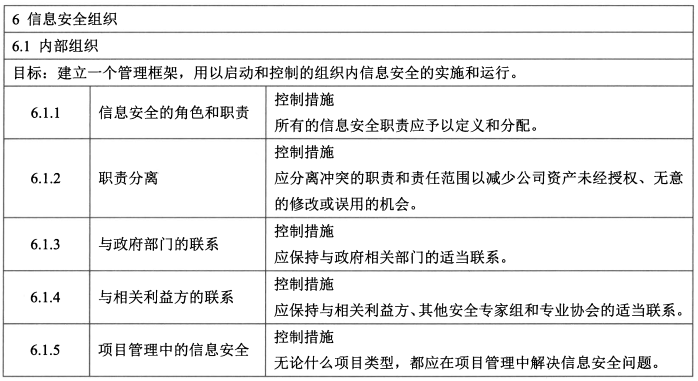

2、信息安全组织(2/7)

-

内部组织 - 5

-

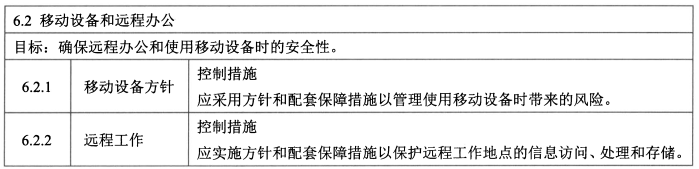

移动设备与远程办公 - 2

3、人力资源安全(3/6)

-

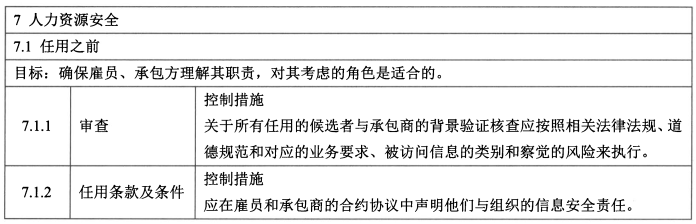

任用前 - 2

-

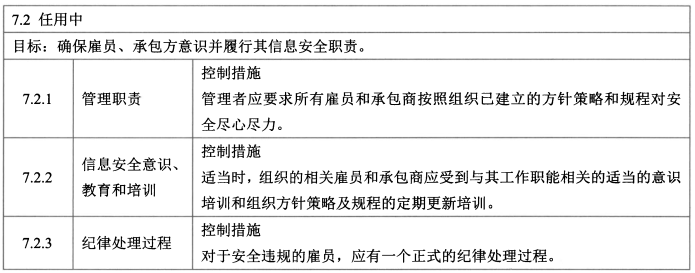

任用中 - 3

-

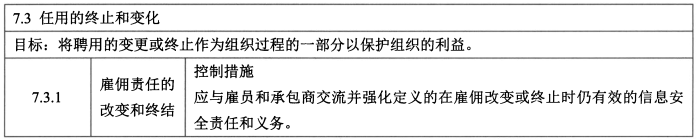

任用终止和变化 - 1

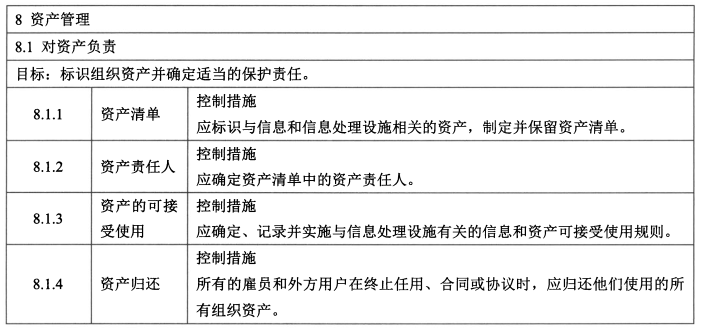

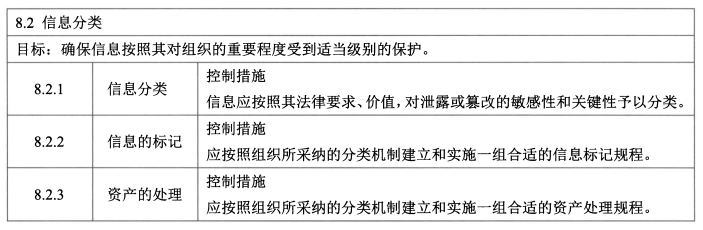

4、资产管理(3/10)

-

对资产负责 - 4

-

信息分类 - 3

-

介质处理 - 3

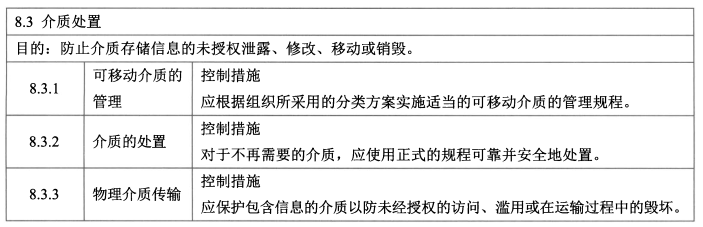

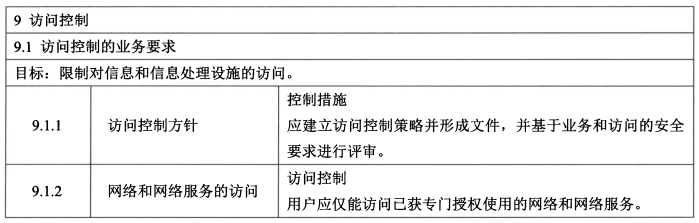

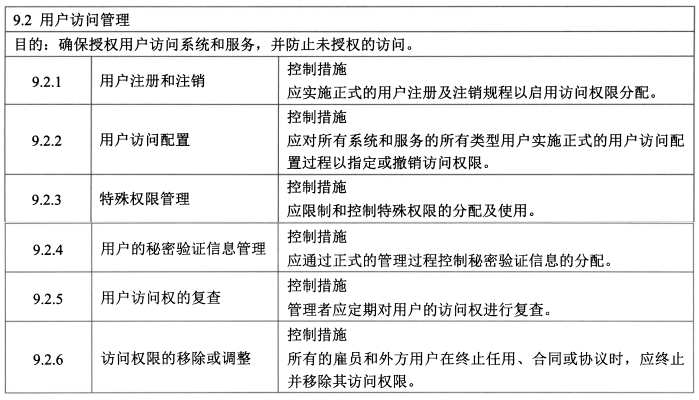

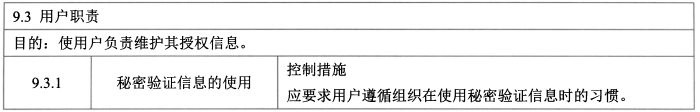

5、访问控制(4/14)

-

访问控制的业务要求 - 2

-

用户访问管理 - 6

-

用户职责 - 1

-

系统和应用访问控制 - 5

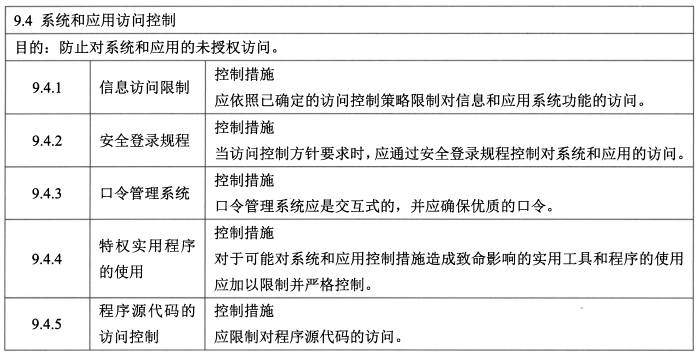

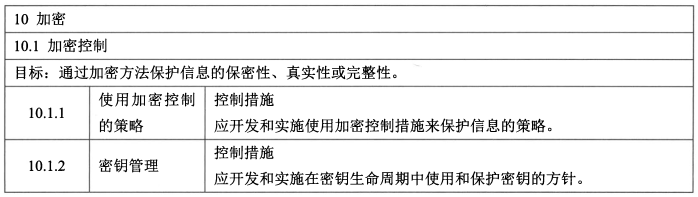

6、密码学(1/2)

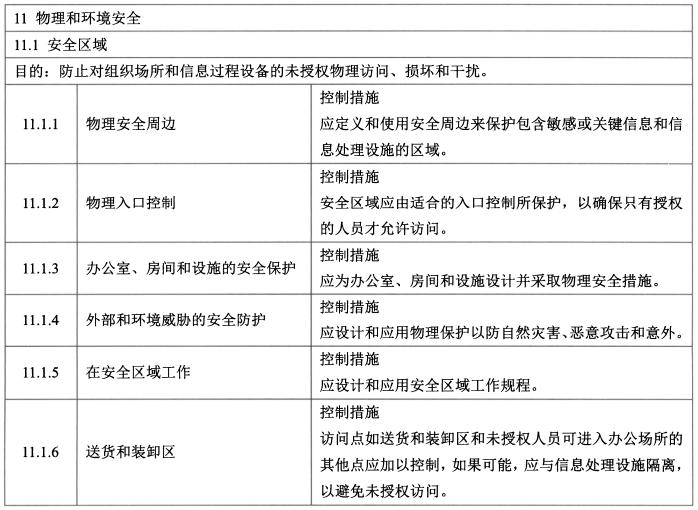

7、物理与环境安全(2/15)

-

安全区域 - 6

-

设备安全 - 9

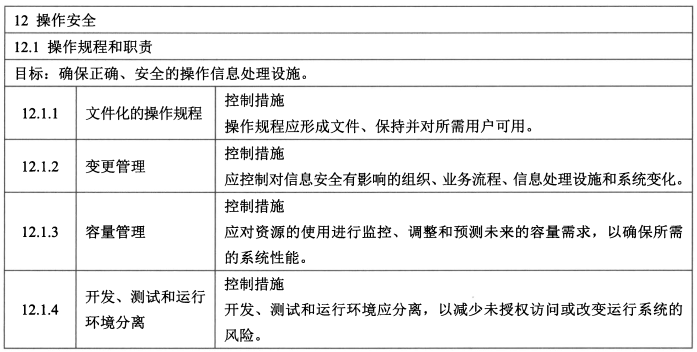

8、操作安全(7/14)

-

操作规程和职责 - 4

-

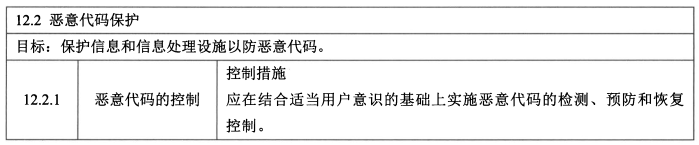

恶意代码防范 - 1

-

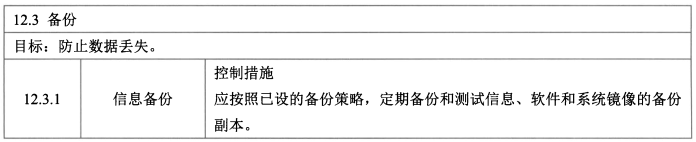

备份 - 1

-

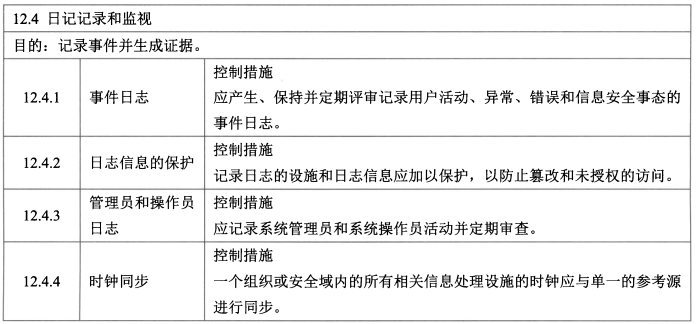

日志记录和监视 - 4

-

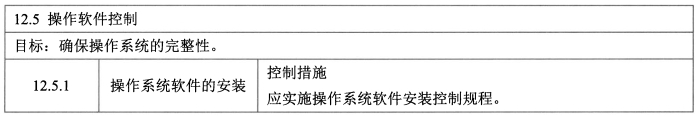

操作软件控制 - 1

-

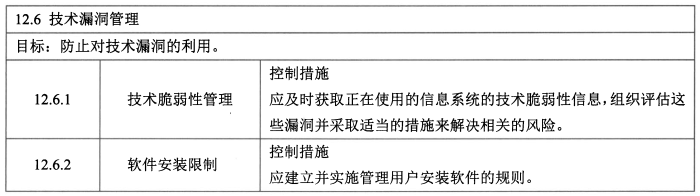

技术漏洞管理 - 2

-

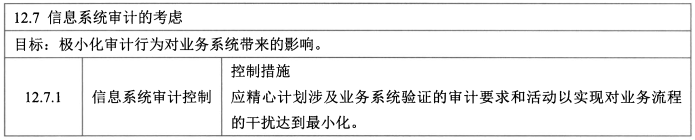

信息系统审计的考虑 - 1

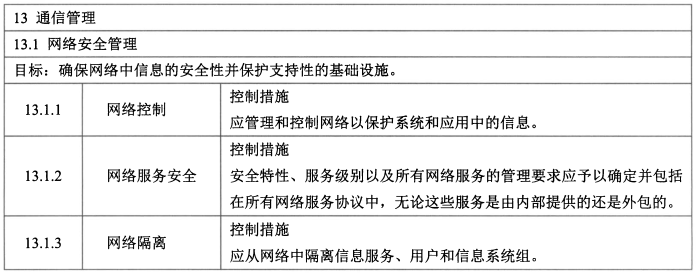

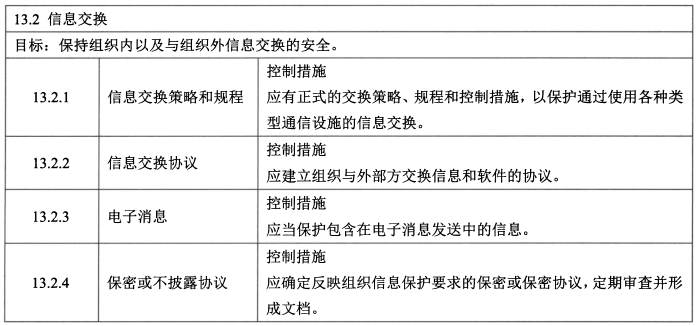

9、通讯安全(2/7)

-

网络安全管理 - 3

-

信息的交换 - 4

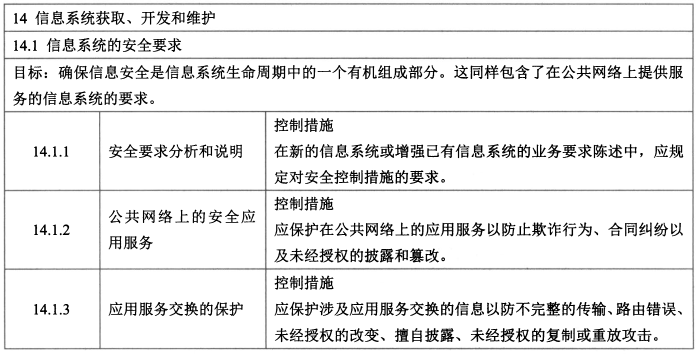

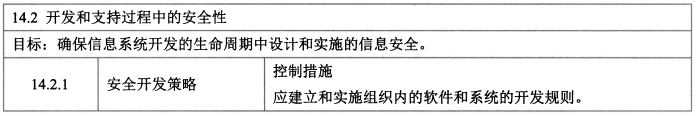

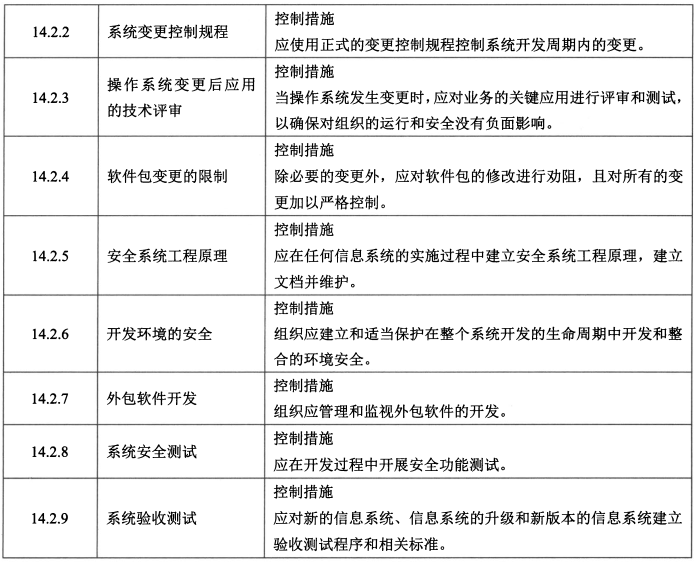

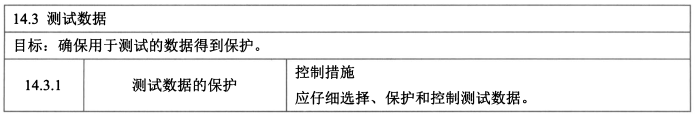

10、信息的获取开发及维护(3/13)

-

信息系统的安全要求 - 3

-

开发和支持过程中的安全 - 9

-

测试数据 - 1

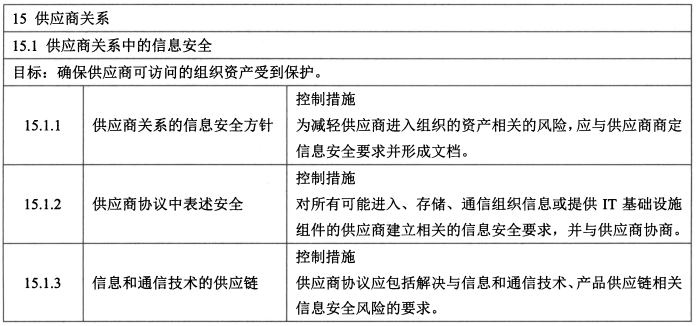

11、供应商关系(2/5)

-

供应商关系中的信息安全 - 3

-

供应商服务交付管理 - 2

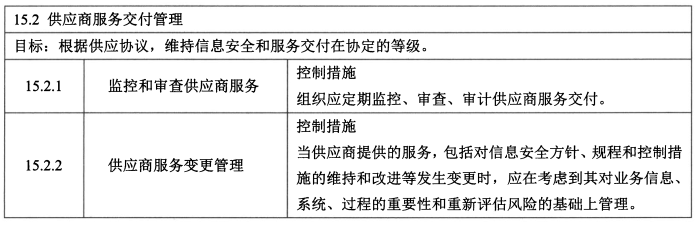

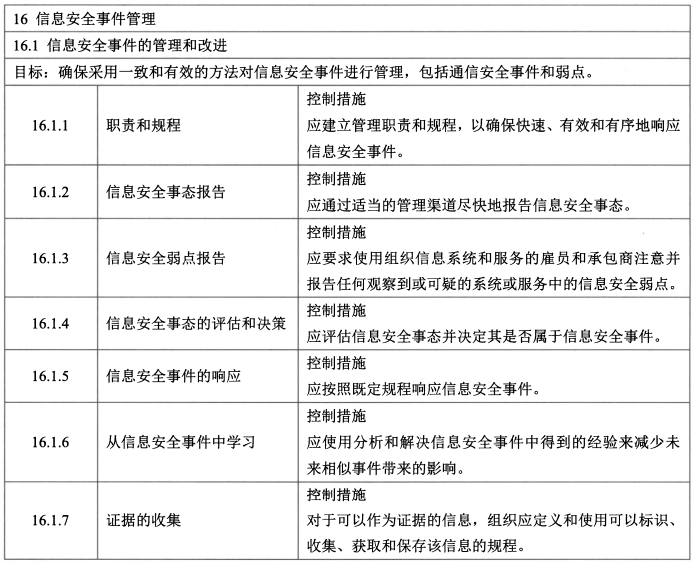

12、信息安全事件管理(1/7)

-

信息安全事件的管理和改进 - 7

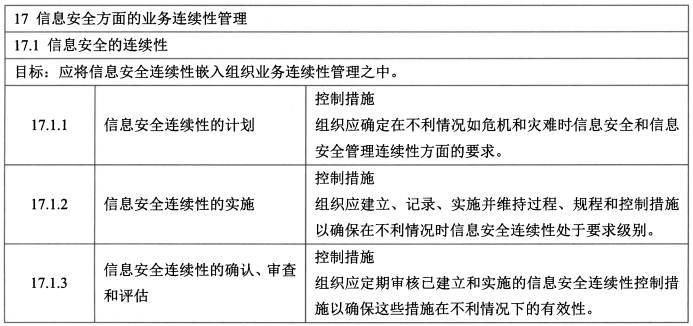

13、业务连续性管理(2/4)

-

信息安全的连续性 - 3

-

冗余 - 1

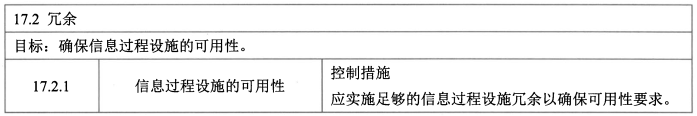

14、符合性(2/8)

-

符合法律和合同规定 - 5

-

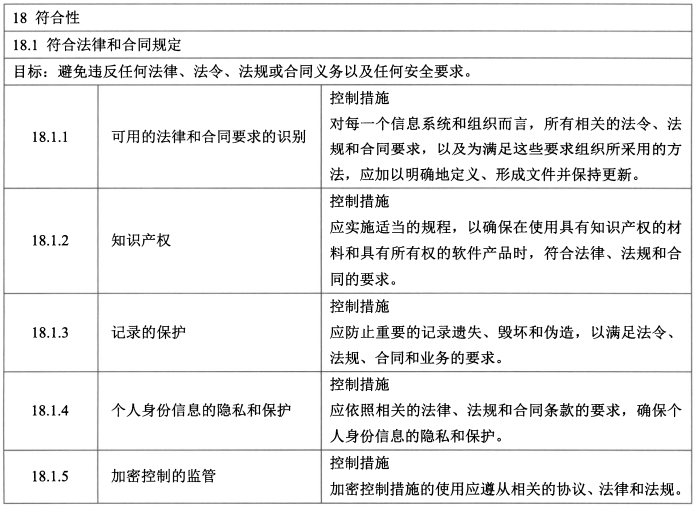

信息安全审核 - 3

-

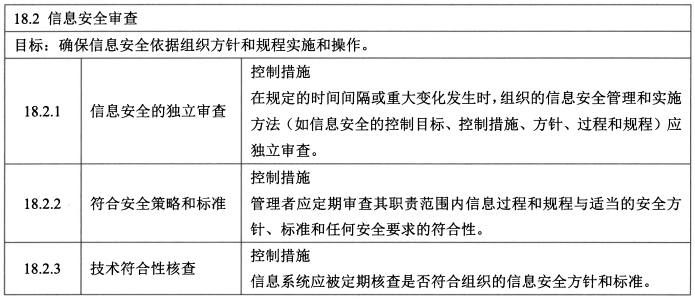

控制目标:确保信息安全依据组织方针和规程实施和操作。

-

控制措施:信息安全的独立审核、符合安全策略和标准、技术符合性核查。

组织在规定的时间间隔(一般是一年)或重大变化发生时,组织的信息安全管理和实施方法(如信息安全的控制目标、控制措施、方针、过程和规程)应独立审查。独立评审宜由管理者启动,由独立于被评审范围的人员执行,例如交叉审核(审核员A审查B的信息安全管理工作)、内部审核部门、独立的管理人员或专门进行这种评审的第三方组织。从事这些评审的人员宜具备适当的技能和经验。内部审查的结果应该形成正式文件并长期留存。

管理人员宜对自已职责范围内的信息处理是否符合合适的安全策略、标准和任何其他安全要求进行定期评审(一般是一年一次)。为了日常评审的效率,可以考虑使用自动测量和报告工具。评审结果和管理人员采取的纠正措施应该被记录,形成管理评审报告,并对这些记录进行维护。如果在管理评审中发现重大不符合项,则必须启动纠正改进措施。

信息系统应被定期核查(一般为半年一次或一年一次)是否符合组织的信息安全方针和标准。技术符合性核查宜由有经验的系统工程师手动地(如必要,由适当的软件工具支持)和在自动化工具辅助下实施,以产生供技术专家进行后续解释的技术报告。如果使用渗透测试或脆弱性评估,则宜格外小心,需要提前制定应急预案和做好应急准备,因为这些活动可能导致系统安全的损害。这样的测试宜预先计划,形成文件,且可重复执行。任何技术符合性核查应由有能力的、已授权的人员来实施或在他们的监督下完成。

-