12 KiB

身份鉴别

一、身份鉴别的概念

理解标识与鉴别、鉴别类型、鉴别方式等基本概念。二、基于实体所知的鉴别

理解基于实体所知的鉴别方式及特点;

了解口令破解、嗅探、重放攻击等针对实体所知鉴别方式的攻击方式;

掌握对抗口令破解的防御措施;

理解对抗嗅探攻击、重放攻击的防御措施。三、基于实体所有的鉴别

理解基于实体所有的鉴别方式及特点;

了解集成电路卡、内存卡、安全卡、CPU卡等常用鉴别物品。四、基于实体特征的鉴别

理解基于实体特征的鉴别方式及特点;

了解指纹、虹膜、声纹等常用的生物识别技术;

理解基于实体特征鉴别有效性判定的方法。五、kerberos体系

理解单点登录概念及其特点; 了解Kerberos体系架构及基本认证过程。六、认证、授权和计费

了解AAA的概念及RADIUS、TACACS+协议特点。

一、身份鉴别的概念

1、标识与鉴别

- 标识的概念:标识是实体身份的一种计算机表达,每个实体与计算机内部的一个身份表达绑定。

- 鉴别:确认实体是它所声明的,提供了关于某个实体身份的保证,某一实体确信与之打交道的实体正是所需要的实体。

- 标识与鉴别的作用

- 作为访问控制的一种必要支持,访问控制的执行依赖于确知的身份;

- 作为数据源认证的一种方法;

- 作为审计追踪的支持。

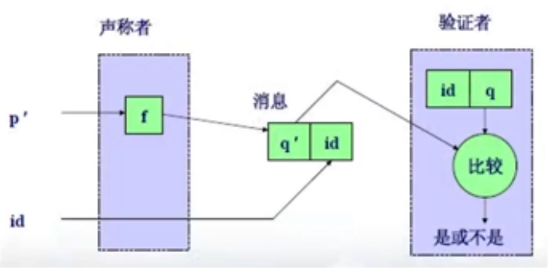

2、鉴别的基本概念

- 鉴别系统的构成

- 验证者、被验证者、可信赖者

- 鉴别的类型

- 单向鉴别、双向鉴别、第三方鉴别

- 鉴别的方式(考点)

- 基于实体所知【what you know】(知识、密码、PIN码等)

- 基于实体所有【what you have】(身份证、钥匙、智能卡、令牌等)

- 基于实体特征【what you are】(指纹,笔迹,声音,视网膜等)

- 双因素、多因素认证

二、基于实体所知的鉴别

1、使用最广泛的身份鉴别方法

- 实现简单、成本低

- 提供弱鉴别

2、面临的威胁

- 暴力破解

- 木马窃取

- 线路窃听

- 重放攻击

3、密码暴力破解安全防护

- 使用安全的密码(自己容易记,别人不好猜)

- 系统、应用安全策略(帐号锁定策略)

- 随机验证码

- 变形

- 干扰

- 滑块

- 图像识别

4、木马窃取密码安全防护

- 使用密码输入控件

- 安全的输入框,避免从输入框中还原密码;

- 软键盘,对抗击键记录;

- 随机排列字符,对抗屏幕截图重现。

5、密码嗅探攻击安全防护

-

加密:单单向函数

-

攻击者很容易构造一张a与p对应的表,表中的p尽可能包含所期望的值

- 解决办法:在口令中使用随机数

-

密码嗅探攻击安全防护

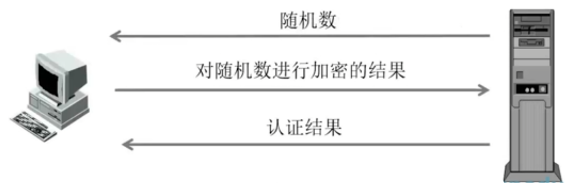

- 一次性口令(OTOP):每次鉴别中所使用的密码不同

- 有效应对密码嗅探及重放攻击

- 实现机制

- 两端共同拥有一串随机口令,在该串的某一位置保持同步

- 两端共同使用一个随机序列生成器,在该序列生成器的初态保持同步

- 使用时间戳,两端维持同步的时钟

- 一次性口令(OTOP):每次鉴别中所使用的密码不同

-

密码嗅探及重放攻击防护

三、基于实体所有的鉴别

1、基于实体所有的鉴别方法

-

采用较多的鉴别方法

-

使用用户所持有的东西来验证用户的身份

-

用于鉴别的东西通常不容易复制

-

-

鉴别物体

-

IC卡(Integrated Circuit Card)是将一个微电

-

子芯片嵌入符合卡基,做成卡片形式的信息载体

- 内存卡

- 逻辑加密卡

- CPU卡

-

-

特点

- 难以复制、安全性高

2、基于实体所有的鉴别方法

- 安全威胁及防护

- 损坏

- 封装应坚固耐用,承受日常使用中各种可能导致卡片损坏的行为。

- 复制

- 保证IC卡中存储和处理的各种信息不被非法访问,复制、篡改或破坏PIN码,甚至其他技术实现对数据的安全防护;

- 确保逻辑安全措施得到落实。

- 损坏

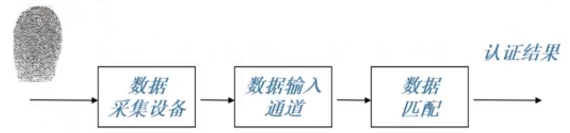

四、基于实体特征的鉴别

1、基于实体特征的鉴别方法

-

使用每个人所具有的唯一生理特征

-

鉴别的方式

-

特点

- 易于实现

- 安全性不高

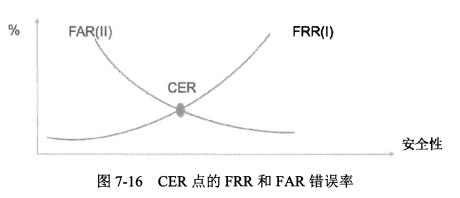

2、鉴别系统的有效性判断

五、Kerberos体系

1、单点登录基本概念

- 单点登录概念

- 单一身份认证,身份信息集中管理,一次认证就可以访问其授权的所有网络资源;

- 单点登录实质是安全凭证在多个应用系统之间的传递或共享。

- 单点登录的安全优势

- 减轻安全维护工作量,减少错误;

- 提高效率;

- 统一安全可靠的登录验证。

2、Kerberos协议

- 什么是Kerberos协议

- 1985年由美国麻省理工学院开发,用于通信实体间的身份认证,1994年V5版本作为Internet标准草案公布;

- 基于对称密码算法为用户提供安全的单点登录服务;

- 包含可信第三方认证服务。

- Kerberos协议的优点

- 避免本地保存密码及会话中传输密码;

- 客户端和服务器可实现互认。

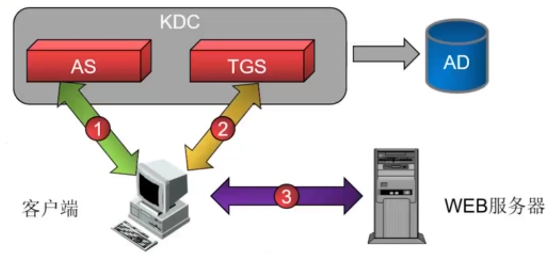

3、Kerberos体系构成

-

运行环境构成

-

密钥分发中心(KDC)

-

系统核心,负责维护所有用户的账户信息

-

由AS和TGS两个部分构成

- 认证服务器(AS:Authentication Server)

- 票据授权服务器(TGS:Ticket Granting Server)

-

-

应用服务器

-

客户端

-

-

其他概念

- 票据许可票据(TGT)

- 服务许可票据(SGT)

4、Kerberos认证过程 - 三次通信

5、Kerberos工作过程

不考

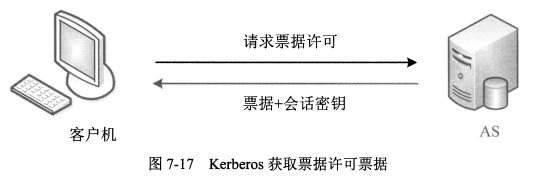

-

获得TGT

- 客户机向AS发送访问TGS请求(明文)

- 请求信息:用户名、IP地址、时间戳、随机数等;

- AS验证用户(只验证是否存在)。

- AS给予应答

- TGT(包含TGS会话密钥),使用KDC密码加密;

- 其他信息(包含TGS会话密钥),使用用户密码加密。

- 客户机向AS发送访问TGS请求(明文)

-

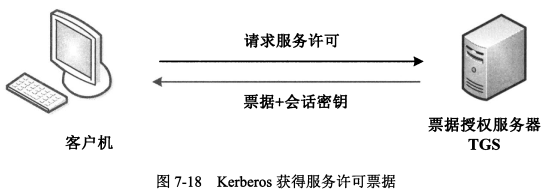

获得SGT

-

客户机向TGS发送访问应用服务请求

- 请求信息使用TGS会话密钥加密(包含认证信息)

- 包含访问应用服务名称(http)

-

TGS验证认证信息息(包含用户名等)后,给予应答

- SGT

- 客户机与应用服务器之间的会话密钥

-

-

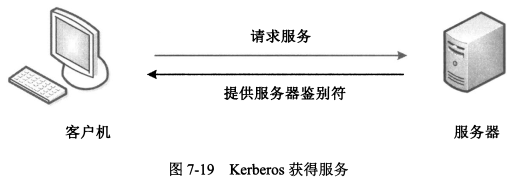

获得服务

- 客户机向应用服务器请求服务

- SGT(使用http服务器密码加密)

- 认证信息

- 应用服务器(验证认证信息)

- 提供服务器验证信息(如果需要验证服务器)

- 客户机向应用服务器请求服务

六、认证、授权和计费

随着网络的兴起,网络服务提供者多采用认证、授权和计费(Authentication、Authorization、Accounting,AAA)进行远程集中访问控制。

1、RADIUS协议

- 最初为拨号用户进行认证和计费,现为通用的认证协议;

- 协议实现简单,传输简捷高效;

- 仅对传输过程中的密码本身进行加密。

2、TACACS+协议

已经很少使用。TACACS+协议由Cisco公司提出,主要应用于Cisco公司的产品中,运行于TCP协议之上。

- 运行于TCP协议,具有较高的可靠性;

- 对包头外所有数据加密,安全性较高;

- 大型网络中实时性较差。