122 lines

7.0 KiB

Markdown

122 lines

7.0 KiB

Markdown

# 信息安全管理体系建设

|

||

|

||

> **一、信息安全管理体系成功因素**<br>

|

||

> <span style="color:blue;">理解</span>GB/T 29246-2017中描述的信息安全管理体系成功的主要因素。

|

||

>

|

||

> **二、PDCA过程**<br>

|

||

> <span style="color:blue;">理解</span>PDCA过程模型的构成及作用;<br>

|

||

> <span style="color:green;">了解</span>IS0/IEC 27001:2013中定义的PDCA过程方法四个阶段工作。

|

||

>

|

||

> **三、信息安全管理体系建设过程**<br>

|

||

> <span style="color:red;">掌握</span><span style="color:blue;">规划与建立</span>阶段组织背景、领导力、计划、支持等主要工作的内容;<br>

|

||

> <span style="color:blue;">理解</span><span style="color:orange;">实施与运行</span>、<span style="color:orange;">监视和评审</span>、<span style="color:orange;">维护和改进</span>阶段工作内容。

|

||

>

|

||

> **四、文档化**<br>

|

||

> <span style="color:blue;">理解</span><span style="color:blue;">文档化</span>的重要性并<span style="color:red;">了解</span><span style="color:blue;">文件体系</span>及<span style="color:blue;">文件控制</span>的方式。

|

||

|

||

### 一、信息安全管理体系成功因素

|

||

|

||

#### 1、信息安全管理体系

|

||

|

||

组织在<span style="color:red;">整体</span>或<span style="color:red;">特定范围</span>内建立的信息安全方针和目标,以及为完成这些目标所用的方法和体系。它是直接管理活动的结果,表示为<span style="background-color:yellow;">方针、原则、目标方法、计划、活动、程序、过程和资源</span>的<span style="color:red;">集合</span>。

|

||

|

||

|

||

|

||

#### 2、信息安全管理体系建设<span style="color:red;">成功的因素</span>

|

||

|

||

- 信息安全<span style="color:red;">策略</span>、<span style="color:red;">目标</span>和与目标一致的<span style="color:red;">活动</span>;

|

||

- 与<span style="color:blue;">组织文化</span>一致的,信息安全设计、实施、监视保持和改进的<span style="color:red;">方法</span>与<span style="color:red;">框架</span>;

|

||

- 来自所有管理层级、特别是最高管理者的<span style="background-color:yellow;">可见</span><span style="color:red;">支持</span>和<span style="color:red;">承诺</span>;

|

||

- 对<span style="color:red;">应用</span>信息安全风险管理(见IS0/IEC 27005)实现信息资产保护的理解;

|

||

- <span style="color:red;">有效的信息安全意识、培训和教育计划</span>,以使<span style="color:blue;">所有员工</span>和<span style="color:blue;">其他相关方</span>知悉在信息安全策略、标准等当中他们的信息<span style="color:blue;">安全义务</span>,并激励他们做出相应的<span style="color:red;">行动</span>;

|

||

- 有效的信息安全事件<span style="color:red;">管理过程</span>;

|

||

- 有效的业务持续性<span style="color:red;">管理方法</span>;

|

||

- 评价信息安全管理性能的<span style="color:red;">测量系统</span>和反馈的<span style="color:red;">改进建议</span>。

|

||

|

||

### 二、PDCA过程

|

||

|

||

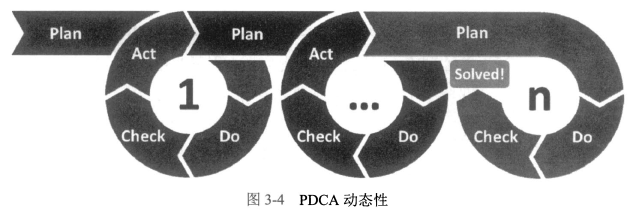

> 戴明环:PDCA改进循环(也叫休哈特环)是一个闭环系统,没有终点,其具有以下特点:<br>

|

||

> (1)自加固<br>

|

||

> (2)自修整<br>

|

||

> (3)自适应

|

||

|

||

#### 1、管理学常用的<span style="color:red;">过程模型</span>

|

||

|

||

- P(Plan):计划

|

||

- D(Do):实施

|

||

- C(Check):检查

|

||

- A(Act):行动

|

||

|

||

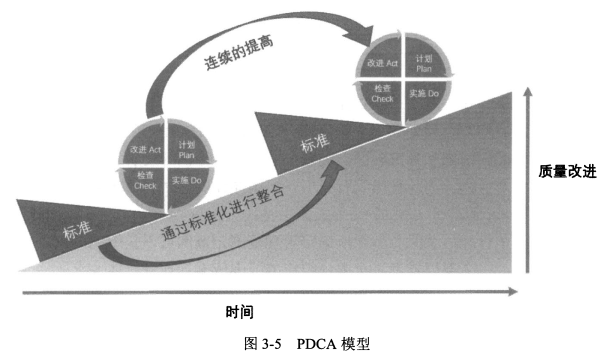

> 按照PDCA进行循环,大环套小环,<span style="color:red;">持续改进</span>。

|

||

|

||

#### 2、PDCA是27001定义的过程方法

|

||

|

||

- PDCA 动态性

|

||

|

||

|

||

|

||

- PDCA 模型

|

||

|

||

|

||

|

||

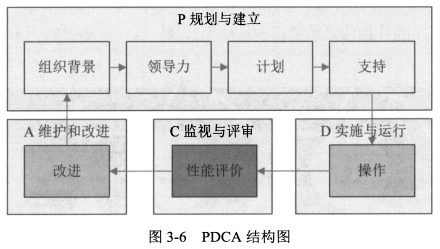

- <span style="background-color:yellow;">PDCA 结构图</span>

|

||

|

||

|

||

|

||

### 三、信息安全管理体系建设过程

|

||

|

||

#### 1、规划与建立(Plan)

|

||

|

||

- **组织背景**

|

||

- 建立信息安全管理体系的<span style="color:red;">基础</span>;

|

||

- 了解组织有关信息安全的<span style="color:red;">内部</span>(人员、管理、流程等)和<span style="color:red;">外部</span>(合作伙伴、供应商、外包商等)问题;

|

||

- 确定ISMS管理范围;

|

||

- 建立、实施、运行、保持和持续改进符合国际标准要求的ISMS。

|

||

- **领导力**

|

||

- <span style="color:red;">管理承诺</span>是建立信息安全管理体系的关键成功因素之一;

|

||

- 建立在组织的整体管理基础,需要组织<span style="color:red;">整体参与</span>;

|

||

- <span style="color:red;"><span style="background-color:yellow;">组织高层</span>确定的信息安全方针并<span style="background-color:yellow;">文档化</span></span>,明确描述组织的角色、职责和权限。

|

||

- 文档化:清晰的表述

|

||

- **计划**

|

||

- 计划建立在风险评估基础上;

|

||

- 计划必须符合组织的安全目标;

|

||

- 层次改进。

|

||

- **支持**

|

||

- 获得资源(人、财、物)

|

||

- 全员宣贯培训<span style="background-color:yellow;">(最高管理者全程参与)</span>

|

||

|

||

#### 2、实施与运行(Do)

|

||

|

||

- <span style="color:red;">实施风险评估</span>,<span style="color:red;">确定</span>所识别信息资产的信息安全<span style="color:red;">风险</span>,以及<span style="color:red;">处理</span>信息安全风险的<span style="color:red;">决策</span>,<span style="color:red;">形成</span>信息安全<span style="color:red;">要求</span>;

|

||

- 控制措施适度安全;

|

||

- 控制在适用性声明中形成文件。

|

||

|

||

#### 3、监视与评审(Check)

|

||

|

||

- 根据组织政策和目标,监控和评估绩效来维护和改进ISMS。

|

||

|

||

#### 4、维护和改造(Act)

|

||

|

||

- 不符合和纠正措施;

|

||

- 持续改进。

|

||

|

||

### 四、文档化

|

||

|

||

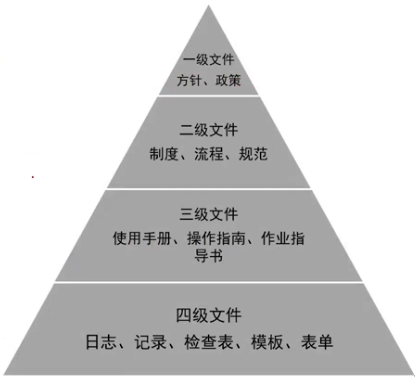

#### <span style="background-color:yellow;">1、文档结构(考点)</span>

|

||

|

||

|

||

|

||

| 一级文件<span style="color:red;">定目标</span> | 二级文件<span style="color:red;">定措施</span> | 三级文件<span style="color:red;">看执行</span> | 四级文件<span style="color:red;">看结果</span> |

|

||

| ---------------------------------------------- | ---------------------------------------------- | ---------------------------------------------- | ---------------------------------------------- |

|

||

|

||

#### 2、文件控制(全过程控制)

|

||

|

||

- 建立

|

||

- 批准发布

|

||

- 评审与更新

|

||

- 文件保存

|

||

- 文件作废

|

||

|

||

> <span style="color:red;">应保留过程执行记录和所有与信息安全管理体系有关的安全事故发生的记录。</span>

|

||

|