7.9 KiB

信息安全管理体系最佳实践

★ 信息安全管理体系控制类型

了解预防性、检测性、纠正性控制措施的差别及应用。

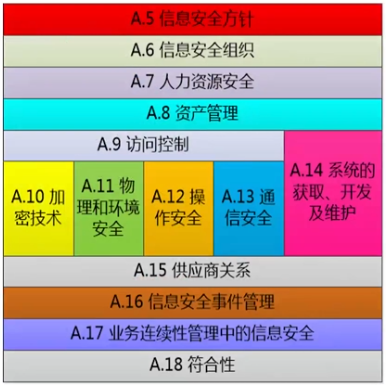

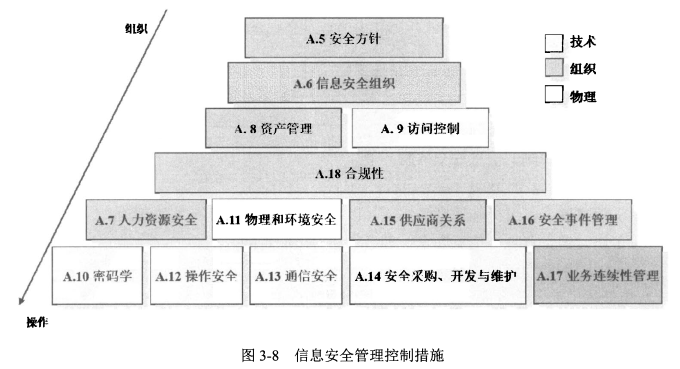

★ 信息安全管理体系控制措施结构

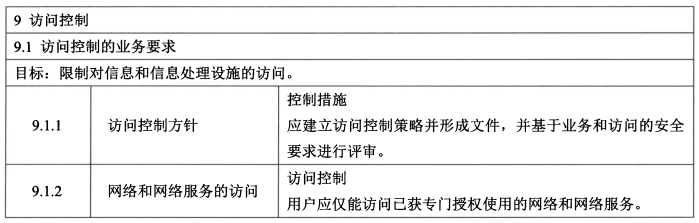

了解安全方针、信息安全组织、人力资源安全、资产管理、访问控制、密码学、物理和环境安全、操作安全、通信安全、安全采购开发和维护、供应商关系、安全事件管理、业务连续性管理及合规性14个控制章节的控制目标、控制措施并理解实施指南的相关要素。

一、信息安全管理体系控制类型

1、预防性控制

预防性控制是为了避免产生错误或尽量减少今后的更正性活动,是为了防止资金、时间或其他资源的损耗而采取的一种预防保证措施。预防性控制可防止不良事件的发生。例如,要求访问系统的用户ID和密码。它阻止未经授权的人访问系统。从理论的角度来看,出于显而易见的原因,首先选择预防性控制。

2、检测性控制

建立检测性控制的目的是发现流程中可能发生的安全问题。被审计单位通过检测性控制,监督其流程和相应的预防性控制能否有效地发挥作用。检测性控制通常是管理层用来监督实现流程目标的控制,可以由人工执行,也可以由信息系统自动执行。例如,记录系统上执行的所有活动将允许您查看日志以在事件发生后查找不适当的活动。

3、纠正性控制

纠正性控制措施无法阻止安全事件的发生,但提供了一种系统的方式来检测何时发生了安全事件并对安全事件带来的影响进行纠正。例如,对信息系统中的数据进行备份,当发生系统故障或硬盘故障后,通过备份可以避免这些问题导致的数据丢失。

二、信息安全管理体系控制措施结构

1、结构

- 14个类别

- 35个目标

- 114个控制措施

2、描述方式(ISO 27002)

- 控制类

- 控制目标

- 控制措施

- 实施指南

BS 7799-1 → ISO 27002

BS 7799-2 → ISO 27001

三、信息安全管理体系控制措施

实施指南 (详见 ISO 27001),下方均不再赘述

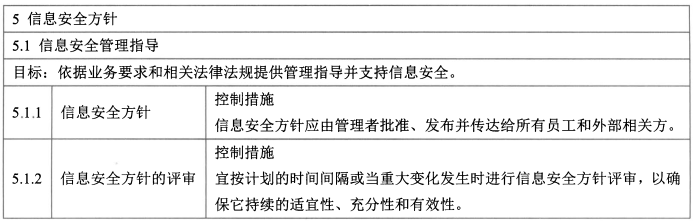

1、信息安全方针(1/2)

-

控制目标:组织的安全方针能够依据业务要求和相关法律法规提供管理指导并支持信息安全。

-

控制措施

-

信息安全方针

信息安全方针应由管理者批准、发布并传达给所有员工和外部相关方

-

信息安全方针评审

宜按计划的时间间隔(通常1年)或当重大变化发生时进行信息安全方针评审,以确保它持续的适宜性、充分性和有效性。

-

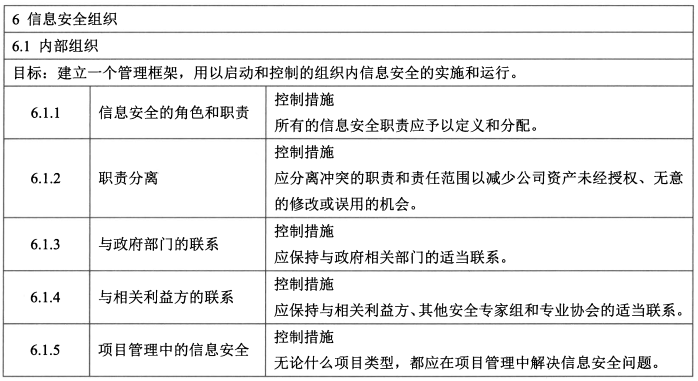

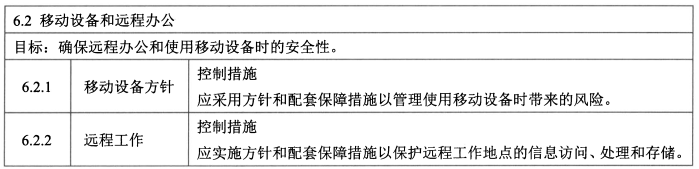

2、信息安全组织(2/7)

-

内部组织 - 5

-

移动设备与远程办公 - 2

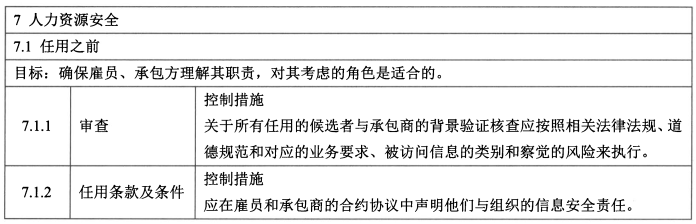

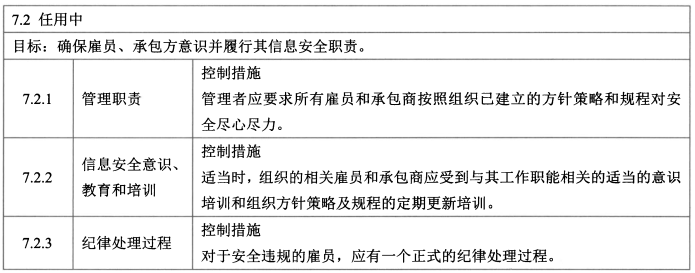

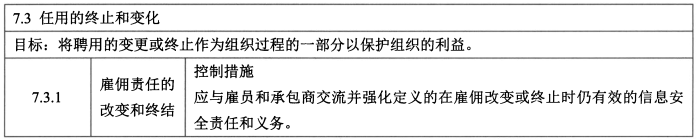

3、人力资源安全(3/6)

-

任用前 - 2

-

任用中 - 3

-

任用终止和变化 - 1

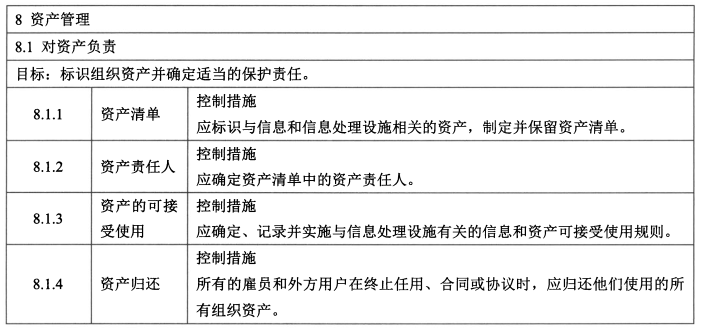

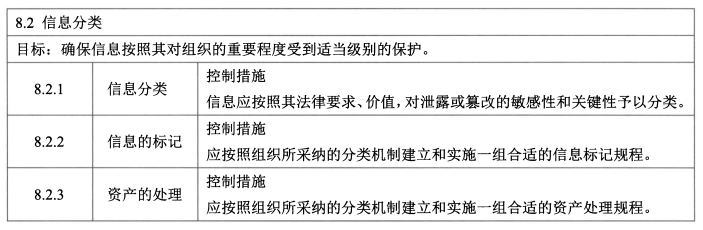

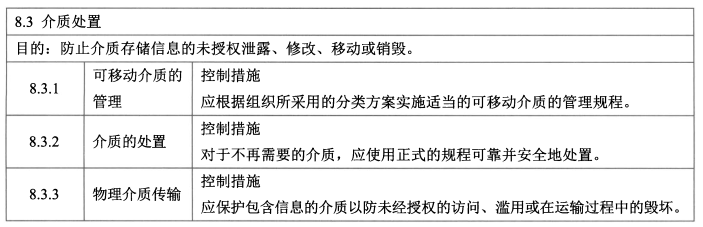

4、资产管理(3/10)

-

对资产负责 - 4

-

信息分类 - 3

-

介质处理 - 3