125 lines

6.1 KiB

Markdown

125 lines

6.1 KiB

Markdown

# 网络安全防护技术

|

||

|

||

> **一、边界安全防护**<br>

|

||

> <span style="color:green;">了解</span><span style="color:red;">防火墙</span>、<span style="color:red;">安全隔离</span>与<span style="color:red;">信息交换系统</span>的实现技术、部署方式、作用及局限性;<br>

|

||

> <span style="color:green;">了解</span><span style="color:red;">IPS</span>、<span style="color:red;">UTM</span>、<span style="color:red;">防病毒网关</span>等边界安全防护技术的概念。

|

||

>

|

||

> **二、检测与审计**<br>

|

||

> <span style="color:green;">了解</span>入侵系统、安全审计的作用、分类、实现技术、部署方式及应用上的局限性;

|

||

>

|

||

> **三、接入管理**<br>

|

||

> <span style="color:green;">了解</span>VPN的作用、关键技术及应用领域;<br>

|

||

> <span style="color:green;">了解</span>网络准入控制的作用。

|

||

|

||

### 一、边界防护

|

||

|

||

#### 1、防火墙

|

||

|

||

- <span style="color:red;">控制</span>:在网络连接点上建立一个安全控制点,对进出数据进行限制。

|

||

- <span style="color:red;">隔离</span>:将需要保护的网络与不可信任网络进行隔离,隐藏信息并进行安全防护。

|

||

- <span style="color:red;">记录</span>:对进出数据进行检查,记录相关信息。

|

||

|

||

|

||

|

||

#### 2、防火墙的主要技术

|

||

|

||

1. **静态包过滤**

|

||

- 依据数据包的基本标记来控制数据包;

|

||

- 技术逻辑简单、易于实现,处理速度快;

|

||

- 无法实现对应用层信息过滤处理,配置较复杂。

|

||

2. **应用代理**

|

||

- 连接都要通过防火墙进行转发;

|

||

- 提供NAT,隐藏内部网络地址。

|

||

3. **状态检测(动态包过滤)**

|

||

- 创建状态表用于维护连接,安全性高;

|

||

- 安全性高但对性能要求也高;

|

||

- 适应性好,对用户、应用程序透明。

|

||

|

||

#### 3、防火墙的部署

|

||

|

||

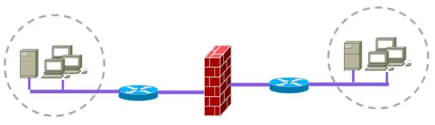

1. **防火墙的部署位置**

|

||

- 可信网络与不可信网络之间

|

||

- 不同安全级别网络之间

|

||

- 两个需要隔离的区域之间

|

||

2. **防火墙的部署方式**

|

||

- 单防火墙(无DMZ)部署方式

|

||

- 单防火墙(DMZ)部署方式

|

||

- 双防火墙部署方式

|

||

|

||

#### 4、网闸

|

||

|

||

1. **物理隔离与交换系统(网闸)**

|

||

|

||

> 军方使用居多

|

||

|

||

1. 外部处理单元、内部处理单元、中间处理单元

|

||

2. 断开内外网之间的会话(物理隔离、协议隔离)

|

||

3. 同时集合了其他安全防护技术

|

||

|

||

2. **其他网络安全防护技术**

|

||

|

||

- IPS

|

||

- IPS(Intrusion Prevention System,IPS)是集入侵检测和防火墙于一体的安全设备,<span style="color:red;">部署在网络出口中</span>,不但能检测人侵的发生,而且能针对攻击进行响应,实时地中止人侵行为的发生和发展。

|

||

- IPS = Firewall + IDS

|

||

- 防病毒网关

|

||

- 防病毒网关部署在网络出口处,对进出的数据进行分析,发现其中存在的恶意代码并进行拦截。

|

||

- UTM

|

||

- 统一威胁管理(Unified Threat Management,UTM)将防病毒、人侵检测防火墙等多种技术集成一体,形成标准的统一威胁管理平台。

|

||

- USG

|

||

- 联动:不同厂商、不同类型产品之间的协同配合。

|

||

- ......

|

||

|

||

### 二、检测与审计

|

||

|

||

#### 1、入侵检测系统的作用

|

||

|

||

- 主动防御,防火墙的重要补充

|

||

- 构建网络安全防御体系重要环节

|

||

|

||

> 入侵检测系统(Intrusion Detection System,IDS)是对网络中传输的数据进行实时监测,发现其中存在的攻击行为并进行相应的响应(报警或根据策略采取措施)的网络安全设备。

|

||

> 与<span style="color:blue;">防火墙</span>是<span style="color:blue;">被动</span>防御设备不同,<span style="color:orange;">IDS</span>是一种<span style="color:orange;">主动</span>的安全防护技术。

|

||

|

||

#### 2、入侵检测系统功能

|

||

|

||

- 发现并报告系统中未授权或违反安全策略行为

|

||

- 为网络安全策略的制定提供指导

|

||

|

||

#### 3、IDS

|

||

|

||

1. **任务**

|

||

- <span style="color:red;">监视</span>、分析用户及系统活动;

|

||

- 系统构造和弱点的<span style="color:red;">审计</span>;

|

||

- 识别反映已知进攻的活动模式并向相关人士<span style="color:red;">报警</span>;

|

||

- 异常行为模式的<span style="color:red;">统计分析</span>;

|

||

- <span style="color:red;">评估</span>重要系统和数据文件的完整性;

|

||

- 操作系统的<span style="color:red;">审计跟踪</span>管理,并识别用户违反安全策略的行为。

|

||

2. **分类**

|

||

- 网络入侵检测 - NIDS

|

||

- 主机入侵检测 - HIDS

|

||

3. **<span style="background-color:yellow;">检测技术</span>**

|

||

- 误用检测(<span style="color:red;">模式匹配</span>)

|

||

- 误用检测:也称为特征检测,根据已知人侵攻击的信息(知识、模式等)来检测可能的人侵行为。误用检测需要对现有的各种攻击手段进行分析,建立能够代表该攻击行为的特征集合,然后将采集到的数据进行处理后与这些特征集合进行匹配,如果匹配成功则说明有攻击发生。

|

||

- 异常检测(<span style="color:red;">统计分析</span>)

|

||

- 异常检测:根据系统或用户的非正常行为或者对于计算机资源的非正常使用来检测可能存在的人侵行为。异常检测需要建立一个系统的正常活动状态或用户正常行为模式的描述模型,然后将用户当前行为模式或系统的当前状态与该正常模型进行比较,如果当前值超出了预设的阈值,则认为存在攻击行为。

|

||

4. **部署**

|

||

- 旁路部署(不影响性能)

|

||

5. **的局限性**

|

||

- 误报多

|

||

|

||

### 三、接入管理

|

||

|

||

#### 1、虚拟专用网络

|

||

|

||

- <span style="color:red;">Virtual Private Network,VPN</span>

|

||

|

||

- 利用隧道技术,在公共网络中建立一个虚拟的、专用的安全网络通道。

|

||

|

||

#### 2、VPN实现技术

|

||

|

||

- 隧道技术

|

||

- 二层隧道:PPTP、L2F、L2TP

|

||

- IPSEC(三层)

|

||

- SSL(四层)

|

||

- 密码技术

|

||

|