# 数据安全

> **一、数据库安全**

> 了解数据库安全要求;

> 掌握数据库安全防护的策略和要求。

>

> **二、数据泄露防护**

> 了解数据泄露防护的概念。

### 一、数据库安全

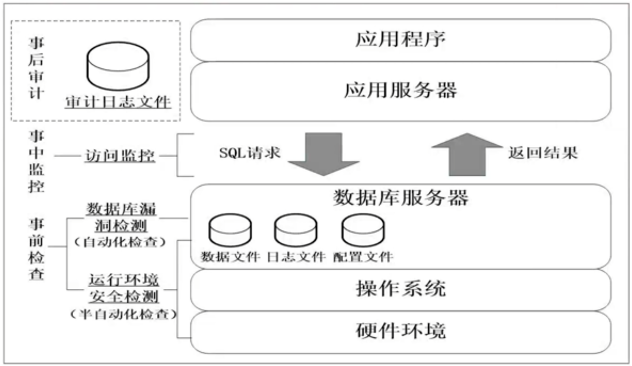

#### 1、数据库安全措施

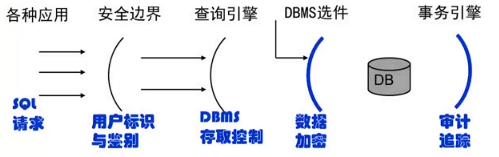

- 用户标识与鉴别

- 授权与访问控制

- 数据加密

- 安全审计

#### 2、数据库安全防护

- 检查、监控、审计

#### 3、构建深度防御体系

1. **安全机制**

- 标识与鉴别、访问控制、传输加密、审计等

2. **安全策略**

- 密码策略、备份策略等

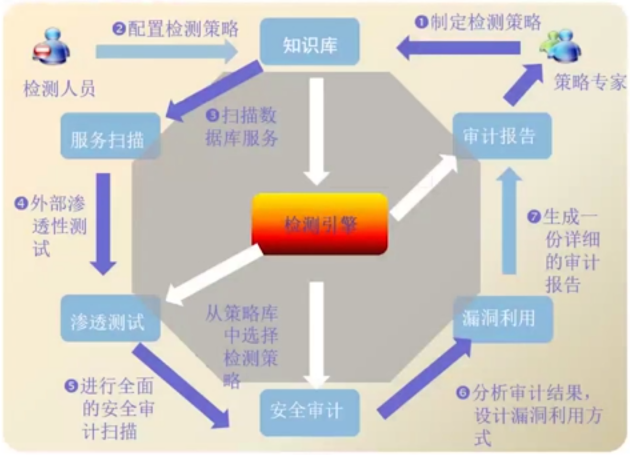

#### 4、安全特性检查

- 数据库系统漏洞

- 数据库配置缺陷

1. **安全配置**

- 补丁

- 协议(端口、传输协议)

2. **账号**

- 用户名及密码

- 口令策略

- 权限

3. **存储过程**

4. **触发器**

5. **备份**

#### 5、运行监控

- 入侵检测

- 数据库审计

#### 6、安全审计

- 审计:数据库审计关注的问题

- 审计对象(对谁进行审计)

- 标准审计(系统级、用户级)

- 细粒度审计(对象级)

- 审计内容(对什么行为进行审计)

- 访问数据库应用程序、位置及用户信息,包括用户操作、操作日期与时间、操作涉及的相关数据、操作是否成功等

#### 7、数据完整性

1. 实体完整性 - 行

2. 区域完整性 - 列

3. 参考完整性 - 表和表之间

4. 自定义完整性

### 二、数据泄漏防护

#### 1、网络安全法中对数据保护的要求

- “未经被收集者同意,不得向他人提供个人信息。“

- ”采取技术措施和其他必要措施,确保其收集的个人信息安全,防止信息泄露、毁损、丢失。”

#### 2、数据泄露防护应覆盖可能的数据外泄渠道,需要关注的问题

- 什么敏感数据需要发出;

- 谁会发出敏感数据;

- 这些数据要发往哪;

- 使用什么协议、端口等;

- 违反了哪些安全策略;

- 违规程度如何。