2024年10月23日 00:13:03

This commit is contained in:

parent

d8aee0d27d

commit

becf43764b

131

CISP题库知识点.md

131

CISP题库知识点.md

@ -750,3 +750,134 @@

|

|||||||

|

|

||||||

|

|

||||||

- “信息安全保障技术框架(Information Assurance Technical Framework,IATF)属于信息安全保障模型。

|

- “信息安全保障技术框架(Information Assurance Technical Framework,IATF)属于信息安全保障模型。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

### 套卷

|

||||||

|

|

||||||

|

- 搜索引擎技术特点:索引器的主要功能是理解搜索器所采集的网页信息,并从中抽取索引项。

|

||||||

|

|

||||||

|

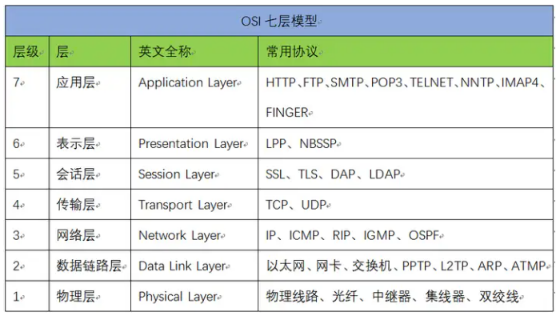

- OSI模型中IP层对应网络层。

|

||||||

|

|

||||||

|

- DOI的全称是digital object unique identifier,是指数字对象唯一标识符,是云计算背景下最佳的“大数据”样本存储和应用技术,用于IKE进行协商SA协议统一分配。

|

||||||

|

|

||||||

|

- DOI具有唯一性、持久性、兼容性、互操作性、动态更新的特点

|

||||||

|

|

||||||

|

- DOI码由前缀和后缀两部分组成,之间用“/”分开,并且前缀以“.”再分为两部分。

|

||||||

|

|

||||||

|

- DOI的体现形式主要包括:二维码、条形码、字符码、网络域名等,数字对象唯一性,是DOI的典型特征,也是数字时代的“身份证”号码。

|

||||||

|

|

||||||

|

- 混合模式支持两种类型用户:SQL用户和系统用户。混合模式下当网络用户尝试接到SQL Server数据库时,SQL Server根据已在Windows网络中登录的用户的网络安全属性,对用户进行身份验证,并决定用户的数据库访权限。

|

||||||

|

|

||||||

|

- 信息安全风险管理过程的模型如图所示。按照流程,请问,信息安全风险管理包括<span style="color:red;">背景建立、风险评估、风险处理、批准监督、监控审查和沟通咨询</span>六个方面的内容 。<span style="color:red;">背景建立、风险评估、风险处理和批准监督</span>是信息安全风险管理的四个基本步骤,<span style="color:red;">监控审查和沟通咨询</span>则贯穿于这四个基本步骤中。

|

||||||

|

|

||||||

|

- 一个安全区域可以是一个可上锁的办公室,或是被连续的物理安全屏障包围的几个房间。

|

||||||

|

|

||||||

|

- 门锁是广泛使用的边界防护措施之一。

|

||||||

|

|

||||||

|

- 闭路电视监控系统主要有前端数据采集设备以及后端控制设备组成。前端设备包括摄像机,通常布置在机房出入口,设备操作台位置,后端设备由数字式控制录像设备,监视器等中央控制设备组成,根据要求可在需要时对视频信号进行记录,同时引出监控视频信号在监视器上,供值班人员工作使用。

|

||||||

|

|

||||||

|

- 完全备份是指备份全部选中的文件夹,并不依赖文件的存档属性来确定备份哪些文件;增量备份是针对于上一次备份(无论是哪种备份),备份上一次备份后,所有发生变化的文件;差异备份是针对完全备份,备份上一次的完全备份后发生变化的所有文件。三种备份方式在数据恢复速度方面由快到慢的顺序为完全备份、差异备份、增量备份。

|

||||||

|

|

||||||

|

- Web应用软件表示层的测试主要集中在客户端,测试的内容包括:(1)排版结构的测试;(2)链接结构的测试;(3)客户端程序的测试;(4)浏览器兼容性测试。

|

||||||

|

|

||||||

|

- V模型软件开发阶段包括:需求分析、概要设计、详细设计、编码阶段。

|

||||||

|

|

||||||

|

- 所有与需求直接相关的活动统称为需求工程。

|

||||||

|

|

||||||

|

- 需求工程的活动可分为需求开发和需求管理两大类

|

||||||

|

|

||||||

|

- 需求开发的目的是通过调查与分析,获取用户需求并定义产品需求;

|

||||||

|

- 需求开发主要有需求获取、需求分析、需求定义和需求验证等4个过程

|

||||||

|

|

||||||

|

- 需求管理的目的是确保各方对需求的一致理解、管理和控制需求的变更,从需求到最终产品的双向跟踪。在需求管理中,要收集需求的变更和变更的理由,并且维持对原有需求和产品及构件需求的双向跟踪。

|

||||||

|

|

||||||

|

- 信息安全是通过实施一组合适的控制措施而达到的,包括策略、过程、规程、组织结构以及软件和硬件功能。在需要时需建立、实施、监视、评审和改进这些控制措施,以确保满足该组织的特定安全和业务目标。这个过程应与其他业务管理过程联合进行。

|

||||||

|

|

||||||

|

- 物联网的感知层安全技术主要包括RFID技术和传感器技术等,实现RFID安全性机制所采用的方法主要有三类:物理机制、密码机制,以及二者相结合的方法。传感器网络认证技术主要包含实体认证、网络与用户认证,以及广播认证。

|

||||||

|

|

||||||

|

- 1837年,美国人莫尔斯(Morse)成功地研制出世界上第一台电磁式电报机;

|

||||||

|

|

||||||

|

1906年,美国人费森登成功地研究出无线电广播。

|

||||||

|

|

||||||

|

- 瑕疵(Flaw)通常指的是软件设计或实现中的缺陷,但它不一定比缺陷(Bug)更深层次。瑕疵可能是设计上的问题,也可能是实现上的问题,但它并不特指设计层面。

|

||||||

|

|

||||||

|

- 自主访问控制(DAC)不能抵御特洛伊木马的攻击。

|

||||||

|

|

||||||

|

- 防病毒软件通过对有毒软件的检测,将软件行为与恶意代码为模型进行匹配。这种方式属于行为检测。

|

||||||

|

|

||||||

|

- 在可维护性的特性中相互促进的是可理解性和可测试性。

|

||||||

|

|

||||||

|

- PDCA循环由休哈特提出,由戴明发扬光大,最早应用于质量管理领域。

|

||||||

|

|

||||||

|

- 各层PDU(协议数据单元)如下:

|

||||||

|

|

||||||

|

- 传输层:数据段--Segment

|

||||||

|

- 网络层:数据包--Packet

|

||||||

|

- 数据链路层:数据帧—Frame

|

||||||

|

- 物理层:比特流--bits

|

||||||

|

|

||||||

|

- OSI七层模型

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

- 根据TTL的返回值可以判断目标主机的操作系统类型。

|

||||||

|

|

||||||

|

- 安全扫描器—自动检测远程或本地主机和网络安全性弱点的程序。

|

||||||

|

|

||||||

|

- 描述评估结果中不可接受的风险制定风险处理计划,选择适当的控制目标及安全措施,明确责任、进度、资源,并通过对残余风险的评价以确定所选择安全措施的有效性的《风险处理计划》。

|

||||||

|

|

||||||

|

- 《重要资产列表》属于评估过程文档。

|

||||||

|

|

||||||

|

- 扫描分为被动和主动两种。被动扫描对网络上流量进行分析,不产生额外的流量,不会导致系统的崩溃,其工作方式类似于IDS。主动扫描则更多地带有入侵的意味,可能会影响网络系统的正常运行。

|

||||||

|

|

||||||

|

- 审计无法发现感染的恶意代码的类型和名称。

|

||||||

|

|

||||||

|

- 加密分享是通过加密手段进行文件数据的分享,RSA和SM2算法都属于公钥密码算法。

|

||||||

|

|

||||||

|

- 国际标准化组织(International Organization for Standardization)对信息安全的定义为:为数据处理系统建立和采取技术、管理的安全保护,保护计算机硬件、软件、数据不因偶然的恶意的原因而受到破坏、更改、泄露。

|

||||||

|

|

||||||

|

- “实施内部审核”属于ISMS监视和评审阶段。

|

||||||

|

|

||||||

|

- 基于角色的访问控制(RBAC)较好地支持最小特权原则,还能实施职责分离原则。

|

||||||

|

|

||||||

|

- DAC-自主访问控制是一种对单个用户执行访问控制的过程和措施

|

||||||

|

|

||||||

|

- Windows系统在重启后会自动重建驱动器盘符隐藏共享;

|

||||||

|

|

||||||

|

- 代替密码就是将明文中的每个字母由其它字母、数字或符号替代的一种方法。

|

||||||

|

|

||||||

|

- AES的密钥长度为128/192/256。

|

||||||

|

|

||||||

|

-

|

||||||

|

Windows服务的运行不需要用户的交互登陆

|

||||||

|

|

||||||

|

- 消息认证码是利用密钥来生成一个固定长度的短数据块,并将该数据块附加在消息之后。双方要使用同一个密钥,所以不可能使用公钥密码。

|

||||||

|

|

||||||

|

- hash算法的碰撞是指:两个不同的消息,得到相同的消息摘要。

|

||||||

|

|

||||||

|

- Windows安全中心是windows系统的一个安全综合控制面板,包含有防火墙状态提示,杀毒软件状态提示,自动更新提示等系统基本安全信息。从WinXP SP2开始引入安全中心。

|

||||||

|

|

||||||

|

- DSA不能实现加密。

|

||||||

|

|

||||||

|

- Windows NT提供的分布式安全环境又被称为域(Domain),域是安全的最小边界。

|

||||||

|

|

||||||

|

- netstat命令是一个监控TCP/IP网络的非常有用的工具,它可以显示路由表、实际的网络连接以及每一个网络接口设备的状态信息。

|

||||||

|

|

||||||

|

- RSA是非对称式加密算法,可用于数据加密和密钥交换。

|

||||||

|

|

||||||

|

- kerckhoff准则:密码系统的安全性不依赖于对加密体制或算法的保密,而依赖于密钥。

|

||||||

|

|

||||||

|

- Windows XP中事件查看器中缺省有三种日志:应用程序日志、安全性日志、系统日志。

|

||||||

|

|

||||||

|

- 数字签名时发送方用自己的私钥进行加密,接收方用发送方的公钥进行解密。

|

||||||

|

|

||||||

|

- 消息认证码(MAC)利用密钥来生成一个短数据块,并将该数据块附加在消息之后。

|

||||||

|

|

||||||

|

- 符合性包括两个方面:符合法律和合同规定、信息安全审查。

|

||||||

|

|

||||||

|

- Linux内核2.1版本开始,系统管理员不能剥夺超级用户的权能。

|

||||||

|

|

||||||

|

- 信息安全的保障要素:管理、工程、技术、人员;

|

||||||

|

|

||||||

|

信息安全的安全特征:保密性、完整性、可用性。

|

||||||

|

|||||||

Loading…

Reference in New Issue

Block a user