diff --git a/08_第八章 物理环境与网络通信安全/8.4 无线通信安全.md b/08_第八章 物理环境与网络通信安全/8.4 无线通信安全.md

index fff85dd..b7f654e 100644

--- a/08_第八章 物理环境与网络通信安全/8.4 无线通信安全.md

+++ b/08_第八章 物理环境与网络通信安全/8.4 无线通信安全.md

@@ -1,21 +1,96 @@

# 无线通信安全

->

+> **一、蓝牙通信安全**

+> 了解蓝牙技术面临的保密性、完整性、非授权连接、拒绝服务等安全威胁;

+> 理解使用蓝牙的安全措施。

+>

+> **二、无线局域网安全**

+> 了解无线局域网安全协议WEP、WPA2、WAPI等工作机制及优缺点;

+> 理解无线局域网安全防护策略。

+>

+> **三、RFID通信安全**

+> 了解RFID的概念及针对标签、针对读写器和针对信道的攻击方式;

+> 理解RFID安全防护措施。

### 一、蓝牙安全

+#### 1、安全威胁

+- 保密性威胁:密钥生成基于配对的PIN

+- 完整性威胁:未授权设备实施的中间人攻击

+- 可用性威胁:拒绝服务

+- 非授权连接

+#### 2、蓝牙安全应用

-

-

+- 蓝牙设备选择:技术上应具备抵抗以上威胁的能力

+- 蓝牙设备使用:企业应用应建立管理要求

### 二、无线局域网安全

+#### 1、安全协议 - WEP

+1. **提供功能**

+ - 传输加密

+ - 接入认证(开放式认证、共享密钥认证)

+2. **开放式认证系统**

+ - 通过易于伪造的SSID识别,无保护、任意接入

+ - MAC、IP地址控制易于伪造

+3. **共享密钥认证**

+ - 弱密钥问题

+ - 不能防篡改

+ - 没有提供抵抗重放攻击机制

+#### 2、安全协议 - WPA、WPA2

+> Wi-Fi联盟在802.1li 标准草案的基础上制定了WPA(Wi-Fi Protected Access)标准,在数据加密和访问控制方面上进行了改进。

+> 2004年,IEEE发布了802.11i正式标准(也称为WPA2),在加密算法上采用了基于AES的CCMP算法。

+1. **802.11i**

+ - WPA(802.11i 草案)

+ - WPA2(802.11i 正式)

+2. **802.11i 运行四阶段**

+ - 发现AP阶段

+ - 802.11i认证阶段

+ - 密钥管理阶段

+ - 安全传输阶段

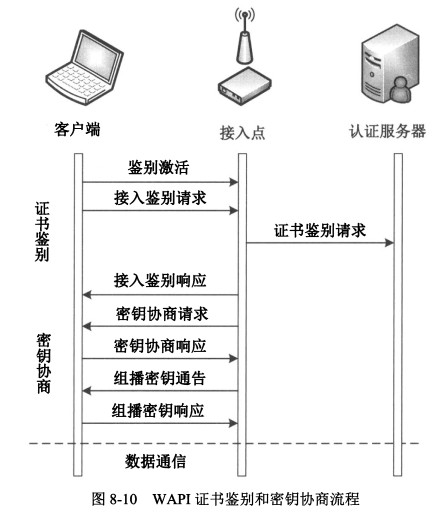

+#### 3、WAPI无线安全协议

-### 三、RFID安全

\ No newline at end of file

+1. **WAPI的构成**

+

+ - WAI,用于用户身份鉴别

+ - WPI,用于保护传输安全

+

+2. **WAPI的安全优势**

+

+ - 双向三鉴别(服务器、AP、STA)

+ - 高强度鉴别加密算法

+

+3. **WAPI证书鉴别和密钥协商流程**

+

+

+

+#### 4、无线局域网应用安全策略

+

+1. **管理措施**

+ - 组织机构安全策略中包含无线局域网安全管理策略

+ - 结合业务对无线局域网应用进行评估,制定使用和管理策略

+2. **技术措施**

+ - 加密、认证及访问控制

+ - 访客隔离

+ - 安全检测措施

+

+### 三、RFID安全

+

+#### 1、安全威胁

+

+- 针对标签攻击:数据窃取、标签破解及复制

+- 针对读写器的攻击:拒绝服务、恶意代码

+- 针对无线信道的攻击:干扰、嗅探

+

+#### 2、安全防护

+

+- 重要的RFID标签(例如用于身份鉴别),支持kill和休眠的标签

+- 使用高安全加密算法的标签

+- 涉及资金的应用使用在线核查方式

\ No newline at end of file

diff --git a/08_第八章 物理环境与网络通信安全/8.5 典型网络攻击防范.md b/08_第八章 物理环境与网络通信安全/8.5 典型网络攻击防范.md

index fe0b28b..af77e9f 100644

--- a/08_第八章 物理环境与网络通信安全/8.5 典型网络攻击防范.md

+++ b/08_第八章 物理环境与网络通信安全/8.5 典型网络攻击防范.md

@@ -1,6 +1,11 @@

# 典型网络攻击防范

->

+> **一、欺骗攻击**

+> 了解IP欺骗、ARP欺骗、DNS欺骗等电子欺骗攻击的实现方式及防护措施。

+>

+> **二、拒绝服务攻击**

+> 了解SYN Flood、UDP Flood、Teardrop等拒绝服务攻击实现方式;

+> 了解分布式拒绝服务攻击实现方式及拒绝服务攻击应对策略。

### 一、欺骗攻击