diff --git a/06_第六章 信息安全评估/6.1 安全评估基础.md b/06_第六章 信息安全评估/6.1 安全评估基础.md

index b9dbabb..aef28f3 100644

--- a/06_第六章 信息安全评估/6.1 安全评估基础.md

+++ b/06_第六章 信息安全评估/6.1 安全评估基础.md

@@ -1,8 +1,241 @@

# 安全评估基础

->

+> **一、安全评估概念**

+> 了解安全评估的定义、价值、风险评估工作内容及安全评估工具类型;

+> 了解安全评估标准的发展;

+>

+> **二、安全评估标准**

+> 了解TCSEC基本目标和要求、分级等概念;

+> 了解ITSEC标准的适用范围、功能准则和评估准则的级别;

+> 了解IS0 15408标准的适用范围、作用和使用中的局限性;

+> 了解GB/T 18336结构、作用及评估的过程;

+> 理解评估对象(TOE)、保护轮廓(PP)、安全目标(ST)、评估保证级(EAL)等关键概念;

+> 了解信息安全等级测评的作用和过程。

### 一、安全评估概念

+

+#### 1、安全评估基本概念

+

+1. 什么是安全评估?

+ - 针对事物潜在影响正常执行其职能的行为产生干扰或者破坏的因素进行识别、评价的过程

+2. 对安全评估的理解

+ - 狭义

+ - 广义

+

+> **风险评估是确定安全需求的重要途径!**

+

+#### 2、安全评估工作内容

+

+- 确定保护的对象(保护资产)是什么?

+

+ 它们直接和间接价值?

+

+- 资产面临哪些潜在威胁?

+

+ 导致威胁的问题所在?

+

+ 威胁发生的可能性有多大?

+

+- 资产中存在哪些弱点可能会被威胁所利用?

+

+ 利用的容易程度又如何?

+

+- 一旦威胁事件发生,组织会遭受怎样的损失或者面临怎样的负面影响?

+

+- 组织应该采取怎样的安全措施才能将风险带来的损失降低到最低程度?

+

+#### 3、安全评估的价值

+

+- 安全建设的起点和基础;

+- 信息安全建设和管理的科学方法;

+- 倡导适度安全;

+- 保护网络空间安全的核心要素和重要手段。

+

+#### 4、风险评估工具

+

+1. 风险评估与管理工具

+

+ - 一套集成了风险评估各类知识和判据的管理信息系统,以规范风险评估的过程和操作方法;或者是用于收集评估所需要的数据和资料,基于专家经验,对输入输出进行模型分析。

+

+ > 综合类工具

+

+ > 根据实现方法的不同,风险评估与管理工具可以分为3类:

① 基于信息安全标准的风险评估与管理工具;

② 基于知识的风险评估与管理工具;

③ 基于模型的风险评估与管理工具。

+

+2. 系统基础平台风险评估工具

+

+ - 主要用于对信息系统的主要部件(如操作系统、数据库系统、网络设备等)的脆弱性进行分析,或实施基于脆弱性的攻击。

+

+ > 基于特定的产品或厂商的工具

+

+3. 风险评估辅助工具

+

+ - 实现对数据的采集、现状分析和趋势分析等单项功能,为风险评估各要素的赋值、定级提供依据。

+

+ > 专项工具

+

+### 二、安全评估标准

+

+

+

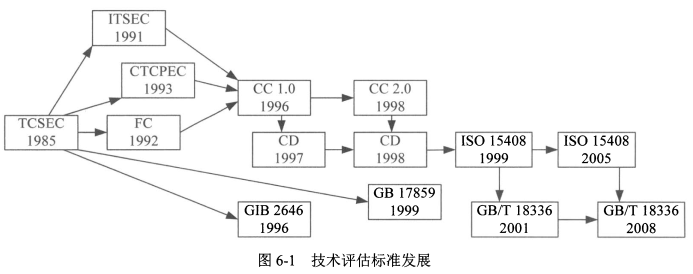

+#### 1、TCSEC(可信计算机系统评估标准)

+

+- 美国政府国防部(DoD)标准,为评估计算机系统为置的计算机安全功能的有效性设定了基本要求

+ - 国家安全局的国家计算机安全中心(NCSC)于1983年发布,1985年更新,作为国防部彩虹系列出版物的核心,TCSEC经常被称为橙皮书;

+ - TCSEC已被2005年最初公布的国际标准《通用准则(CC)》所取代。

+

+1. 基本目标和要求

+ - 策略

+ - 问责

+ - 保证

+ - 文档

+2. 分级

+ - D - 最小保护

+ - C - 选择保护(C1、C2)

+ - B - 强制保护(B1、B2、B3)

+ - A - 验证保护(A1)

+

+#### 2、ITSEC(信息技术安全评估标准)

+

+1. 以超越TCSEC为目的,将安全概念分为功能与功能评估两部分

+2. 功能准则:在测定上分F1-F10共10级

+ - 1一5级对应于TCSEC的D到A

+ - 6一10级加上了以下概念:

+ - F6:数据和程序的完整性

+ - F7:系统可用性

+ - F8:数据通信完整性

+ - F9:数据通信保密性

+ - F10:包括机密性和完整性的网络安全

+3. 评估准则:

+ - 分为6级

+ - E1:测试

+ - E2:配置控制和可控的分配

+ - E3:能访问详细设计和源码

+ - E4:详细的脆弱性分析

+ - E5:设计与源码明显对应

+ - E6:设计与源码在形式上一致。

+

+#### 3、FC(联邦(最低安全要求)评估准则)

+

+- 美国信息技术安全联邦准则(FC)

+ - 1992年12月公布,是对TCSEC的升级

+ - 引入了“保护轮廓(PP)”这一重要概念

+- 保护轮廓包括

+ - 功能部分

+ - 开发保证部分

+ - 测评部分

+- 分级方式与TCSEC不同,吸取了ITSEC、CTCPEC中的优点

+- 供美国政府用,民用和商用。

+

+#### 4、CC(信息技术安全评估通用标准)

+

+- 目前最全面的信息技术安全评估准则;

+- 主要思想和框架取自ITSEC和FC,充分突出“保护轮廓”,将评估过程分分“功能”和“保证“两部分;

+- CC强调将安全的功能与保障分离,并将功能需求分为九类63族,将保障分为七类29族。

+

+- 国际标准组织于1999年批准CC标准以“1S0/IEC 15408-1999”编号正式列入国际标准系列!

+- 我国在2008年等同采用《IS0/IEC 15408:2005信息技术-安全技术-信息技术安全评估标准》形成的国家标准,标准编号为GB/T 18336

+- 结构

+ - GB/T 18336.1-2008 简介和一般模型

+ - 定义了IT安全评估的一般概念和原理,并提出了评估的一般模型

+ - GB/T 18336.2-2008 安全功能要求

+ - 建立一系列功能组件作为表达TOE功能要求的标准方法

+ - GB/T 18336.3-2008 安全保证要求

+ - 建立一系列保证组件作为表达TOE保证要求的标准方法

+

+#### 5、GB/T 18336(CC)的目标读者

+

+1. TOE(评估对象)的客户

+ - CC从写作安排上确保评估满足用户的需求,因为这是评估过程的根本目的和理由。

+2. TOE的开发者

+ - 为开发者在准备和协助评估产品或系统以及确定每种产品和系统要满足的安全需求方面提供支持。

+3. TOE的评估者

+ - CC包含评估者判定TOE与其安全需求一致时所使用的准则。

+

+#### 6、CC的关键概念

+

+- 评估对象(Target of Evaluation,TOE)

+ - 作为评估主体(产品、系统、子系统等)的IT产品及系统,以及相关的指导性文档。

+- 保护轮廓(PP)

+ - 满足特定用户需求的、一类TOE的、一组与实现无关的安全要求。

+- 安全目标(Security Target, ST)

+ - 作为指定的TOE评估基础的一组安全要求和规范。

+ - ST是所有的相关各方对TOE提供什么样的安全性达成一致的基础。

+- 功能(Function)

+ - 规范IT产品和系统的安全行为,应做的事。

+ - 结构:类、族、组件

+- 保证(Assurance)

+ - 实体达到其安全性目的的信任基础,是对功能产生信心的方法。

+- 包(Package)

+ - 为满足一组确定的安全目的而组合在一起的,一组可重用的功能或保证组件。

+

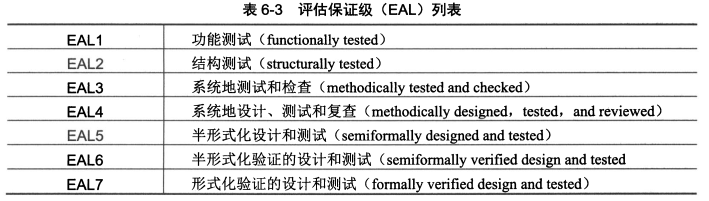

+#### 7、评估保证级别(EAL)

+

+

+

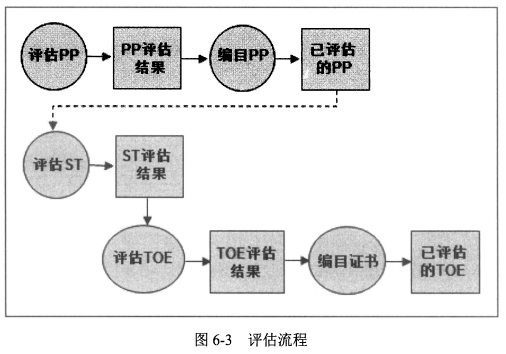

+#### 8、评估流程

+

+

+

+#### 9、CC的意义

+

+1. CC的意义

+ - 通过评估有助于增强用户对于IT产品的安全信心;

+ - 促进IT产品和系统的安全性;

+ - 消除重复的评估。

+2. 优势

+ - 国际标准化组织统一现有多种准则的努力结果;

+ - 已有安全准则的总结和兼容,是目前最全面的评价准则;

+ - 通用的表达方式,便于理解;

+ - 灵活的架构,可以定义自己的要求扩展CC要求。

+

+#### 10、CC的局限性

+

+- CC标准采用半形式化语言,比较难以理解;

+- CC不包括那些与IT安全措施没有直接关联的、属于行政性管理安全措施的评估准则,即该标准并不关注于组织、人员、环境、设备、网络等方面的具体的安全措施;

+- CC重点关注人为的威胁,对于其他威胁源并没有考虑;

+- 并不针对IT安全性的物理方面的评估古(如电磁干扰);

+- CC并不涉及评估方法学;

+- CC不包括密码算法固有质量的评估。

+

+#### 11、信息系统安全等级保护测评

+

+- 信息系统安全等级测评重要性

+ - 检测评估信息系统安全等级保护状况是否达到相应

+ - 等级基本要求的过程

+ - 落实信息安全等级保护制度的重要环节

+- 等级测评过程

+ - 测评准备活动

+ - 方案编制活动

+ - 现场测评活动

+ - 分析与报告编制活动

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

+

@@ -16,4 +249,3 @@

-### 二、安全评估标准

\ No newline at end of file