2024年10月3日 14:52:54

This commit is contained in:

parent

137dee5d3d

commit

4b78d9cf09

@ -17,12 +17,12 @@

|

||||

|

||||

> <span style="color:red;">物理安全是信息安全管理的基础。</span>

|

||||

|

||||

1. 物理安全的重要性

|

||||

1. **物理安全的重要性**

|

||||

- 信息系统安全战略的一个重要组成部分

|

||||

- 物理安全面临问题

|

||||

- 环境风险不确定性

|

||||

- 人类活动的不可预知性

|

||||

2. 典型的物理安全问题

|

||||

2. **典型的物理安全问题**

|

||||

- <span style="color:red;">自然灾害</span>(地震、雷击、暴雨、泥石流等)

|

||||

- <span style="color:red;">环境因素</span>(治安、交通、人流及经营性设施风险)

|

||||

- <span style="color:red;">设备安全、介质安全、传输安全</span>

|

||||

@ -109,10 +109,10 @@

|

||||

|

||||

#### 1、安全区域与边界防护

|

||||

|

||||

1. 安全区域

|

||||

1. **安全区域**

|

||||

- 建立安全区域,日明确物理安全边界

|

||||

- 对受控区域进行保护,建立屏蔽及访问控制机制

|

||||

2. 边界防护

|

||||

2. **边界防护**

|

||||

- 所有物理出入通道的防护

|

||||

- 门:锁、门禁

|

||||

- 窗:铁栅栏

|

||||

@ -120,10 +120,10 @@

|

||||

|

||||

#### 2、审计及监控

|

||||

|

||||

1. 审计及监控

|

||||

1. **审计及监控**

|

||||

- 对安全区域的出入行为进行<span style="color:red;">记录</span>

|

||||

- 对非法闯入进行检测

|

||||

2. 实现方式

|

||||

2. **实现方式**

|

||||

- 出入记录(登记、门禁)

|

||||

- 闭路电视

|

||||

- 非法闯入探测(红外微波双鉴探头、玻璃破碎探测器等)

|

||||

|

||||

@ -1,8 +1,167 @@

|

||||

# TCP/IP协议安全

|

||||

|

||||

>

|

||||

> **一、协议结构及安全问题**<br>

|

||||

> <span style="color:green;">了解</span>TCP/IP协议的体系及每一层的作用;<br>

|

||||

> <span style="color:green;">了解</span>网络接口层的作用及面临的网络安全问题;<br>

|

||||

> <span style="color:green;">了解</span>IP协议的工作机制及面临的安全问题;<br>

|

||||

> <span style="color:green;">了解</span>传输层协议TCP和UDP的工作机制及面临的安全问题;<br>

|

||||

> <span style="color:green;">了解</span>应用层协议面临安全问题。

|

||||

>

|

||||

> **二、安全解决方案**<br>

|

||||

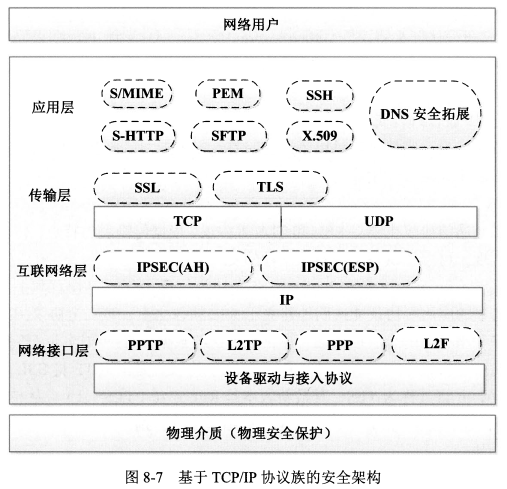

> <span style="color:green;">了解</span>基于TCP/IP协议簇的安全架构;<br>

|

||||

> <span style="color:green;">了解</span>IPv6对网络安全的价值。

|

||||

|

||||

### 一、协议结构及安全问题

|

||||

|

||||

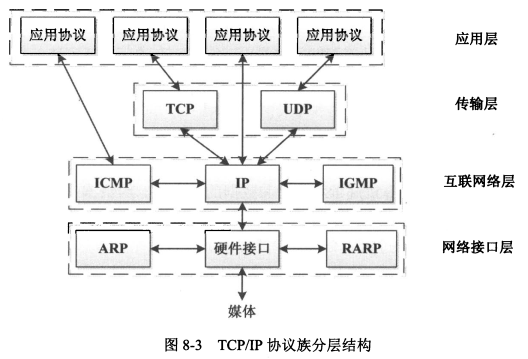

#### 1、TCP/IP协议结构

|

||||

|

||||

|

||||

|

||||

#### 2、网络接口层

|

||||

|

||||

1. **主要协议**

|

||||

- ARP:地址解析协议IP → MAC

|

||||

- 广播

|

||||

- 多播

|

||||

- 单播

|

||||

- RARP

|

||||

2. **安全问题**

|

||||

- 损坏:自然灾害、动物破坏、老化、误操作

|

||||

- 干扰:大功率电器/电源线路/电磁辐射

|

||||

- 电磁泄漏:传输线路电磁泄漏

|

||||

- 欺骗:ARP欺骗

|

||||

- 嗅探:常见二层协议是明文通信的

|

||||

- 拒绝服务:mac flooding, arp flooding等

|

||||

|

||||

#### 3、网络互联层

|

||||

|

||||

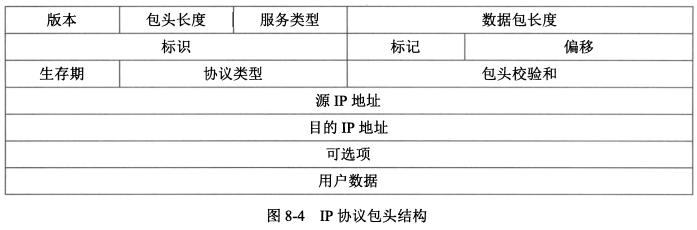

1. **<span style="background-color:yellow;">核心协议 - IP协议</span>**

|

||||

|

||||

- IP是TCP/IP协议族中最为核心的协议

|

||||

- 目前广泛使用的IPv4提供<span style="color:red;">无连接</span><span style="color:blue;">不可靠</span>的服务

|

||||

|

||||

|

||||

|

||||

2. **IP地址的分类**

|

||||

|

||||

- A:1-126

|

||||

- B:128-191

|

||||

- C:192-223

|

||||

- D:224-239 多播通讯

|

||||

- E:240-254 科学研究

|

||||

- 公有IP地址:在Internet上使用的IP地址,A、B、C三类

|

||||

- A:10.\*.\*.\* /8

|

||||

- B:172.16.\*.\* - 172.31.\*.\* /16

|

||||

- C:192.168.\*.\* /16

|

||||

- 私有IP地址:在Intranet上使用的IP地址

|

||||

- 127.\*.\*.\*:Loopback Address,回环测试地址

|

||||

- 169.254.\*.\*:APIPA,自动私有IP地址

|

||||

- DHCP:动态主机配置协议

|

||||

|

||||

3. **安全问题**

|

||||

|

||||

- 拒绝服务:分片攻击(teardrop)/死亡之ping

|

||||

- 欺骗:IP源地址欺骗

|

||||

- 窃听:嗅探

|

||||

- 伪造:IP数据包伪造

|

||||

|

||||

#### 4、传输层协议

|

||||

|

||||

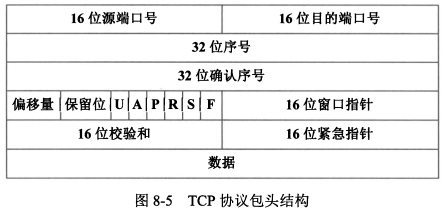

1. **TCP(传输控制协议)**

|

||||

|

||||

> TCP:面向连接的协议、可靠的服务、三次握手机制

|

||||

|

||||

- 提供面向连接的、可可靠的字节流服务

|

||||

|

||||

- 提供可靠性服务

|

||||

|

||||

- 数据包分块、发送接收确认、超时重发、数据校验、数据包排序、控制流量

|

||||

|

||||

- ......

|

||||

|

||||

|

||||

|

||||

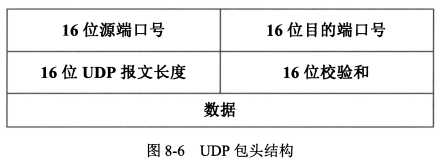

2. **UDP(用户数据报协议)**

|

||||

|

||||

- 提供面向事务的简单不可靠信息传送服务

|

||||

- 特点

|

||||

- 无连接、不可靠

|

||||

- 协议简单、占用资源少,效率高

|

||||

- ......

|

||||

|

||||

|

||||

|

||||

3. **安全问题**

|

||||

|

||||

- 拒绝服务:syn flood / udp flood / Smurf

|

||||

- 欺骗:TCP会话劫持

|

||||

- 窃听:嗅探

|

||||

- 伪造:数据包伪造

|

||||

|

||||

#### 5、应用层协议

|

||||

|

||||

- 应用层协议定义了运行在不同端系统上的应用程。序进程如何相互传递报文

|

||||

|

||||

1. **典型的应用层协议**

|

||||

|

||||

- 域名解析:DNS

|

||||

|

||||

- 电子邮件:SMTP/POP3

|

||||

|

||||

- 文件传输:FTP

|

||||

|

||||

- 网页浏览:HTTP

|

||||

|

||||

- ......

|

||||

|

||||

2. **安全问题**

|

||||

- 拒绝服务:超长URL链接

|

||||

- 欺骗:跨站脚本、钓鱼式攻击、cookie欺骗

|

||||

- 窃听:数据泄漏

|

||||

- 伪造:应用数据篡改

|

||||

- 暴力破解:应用认证口令暴力破解等

|

||||

- ......

|

||||

|

||||

### 二、安全解决方案

|

||||

|

||||

#### 1、基于TCP/IP协议簇的安全架构

|

||||

|

||||

|

||||

|

||||

- IPSec协议通过认证头协议(Authentication Header,AH)为IP数据报提供无连接完整性与数据源认证,并提供保护以避免重播情况。

|

||||

- IPSec协议中通过封装安全载荷协议(Encapsulating Security Payload,ESP)加密需要保护的载荷数据,为这些数据提供机密性和完整性保护能力。

|

||||

|

||||

#### 2、IPv6 协议

|

||||

|

||||

> 略

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

|

||||

@ -12,4 +171,3 @@

|

||||

|

||||

|

||||

|

||||

### 二、安全解决方案

|

||||

Loading…

Reference in New Issue

Block a user