2024年10月4日 15:47:10

This commit is contained in:

parent

ec809f373c

commit

1046c47c7f

@ -1,31 +1,120 @@

|

|||||||

# 恶意代码防护

|

# 恶意代码防护

|

||||||

|

|

||||||

>

|

> **一、恶意代码的预防**<br>

|

||||||

|

> <span style="color:green;">了解</span>恶意代码的概念、传播方式及安全策略、减少漏洞和减轻威胁等针对恶意代码的预防措施。

|

||||||

|

>

|

||||||

|

> **二、恶意代码的检测分析**<br>

|

||||||

|

> <span style="color:blue;">理解</span>特征扫描、行为检测的区别及优缺点;<br>

|

||||||

|

> <span style="color:green;">了解</span>静态分析、云动态分析的概念及区别。

|

||||||

|

>

|

||||||

|

> **三、恶意代码的清除**<br>

|

||||||

|

> <span style="color:green;">了解</span>感染引导区、感染文件、独立型和嵌入型恶意代码清除的方式。

|

||||||

|

>

|

||||||

|

> **四、基于互联网的恶意代码防护**<br>

|

||||||

|

> <span style="color:green;">了解</span>基于互联网的恶意代码防护概念。

|

||||||

|

|

||||||

### 一、恶意代码预防

|

### 一、恶意代码预防

|

||||||

|

|

||||||

|

#### 1、基础概念

|

||||||

|

|

||||||

|

1. **什么是恶意代码**

|

||||||

|

- 《中华人民共和国计算机信息系统安全保护条例》第二十八条:<span style="color:red;">计算机病毒</span>,是指编制或者在计算机程序中插入的破坏计算机功能或者毁坏数据,影响计算机使用,并能<span style="color:red;">自我复制</span>的一组计算机指令或者程序代码(1994.02.18)。

|

||||||

|

- <span style="color:red;">恶意代码</span>,是指能够引起计算机故障,破坏计算机数据,影响计算机系统的正常使用的程序代码,指令。

|

||||||

|

2. **类型**:二进制代码、脚本语言、宏语言等。

|

||||||

|

3. **表现形式**:病毒、蠕虫、后门程序、木马、流氓软件、逻辑炸弹等。

|

||||||

|

|

||||||

|

#### <span style="background-color:yellow;">2、恶意代码传播方式</span>

|

||||||

|

|

||||||

|

1. **文件传播**

|

||||||

|

- 感染

|

||||||

|

- 移动介质

|

||||||

|

2. **网络传播**

|

||||||

|

- 网页、电子邮件、即时通讯、共享、漏洞

|

||||||

|

3. **软件部署**

|

||||||

|

- 逻辑炸弹

|

||||||

|

- 预留后门

|

||||||

|

- 文件捆绑

|

||||||

|

|

||||||

|

#### 3、恶意代码的预防技术

|

||||||

|

|

||||||

|

1. **增强安全策略与意识**

|

||||||

|

2. **减少漏洞**

|

||||||

|

- 补丁管理

|

||||||

|

- 主机加固

|

||||||

|

3. **减轻威胁**

|

||||||

|

- 防病毒软件

|

||||||

|

- 间谍软件检测和删除工具

|

||||||

|

- 入侵检测(IDS)/入侵防御(IPS)系统

|

||||||

|

- 防火墙

|

||||||

|

- 路由器、应用安全设置等

|

||||||

|

|

||||||

### 二、恶意代码检测与分析

|

### 二、恶意代码检测与分析

|

||||||

|

|

||||||

|

#### 1、特征码扫描

|

||||||

|

|

||||||

|

1. **工作机制:<span style="color:red;">特征匹配</span>**

|

||||||

|

- 病毒库(恶意代码特征库)

|

||||||

|

- 扫描(特征匹配过程)

|

||||||

|

2. **优势**

|

||||||

|

- 准确(误报率低)

|

||||||

|

- 易于管理

|

||||||

|

3. **不足**

|

||||||

|

- 效率问题(特征库不断庞大、依赖厂商)

|

||||||

|

- 滞后(先有病毒后有特征库,需要持续更新)

|

||||||

|

|

||||||

|

#### 2、行为检测

|

||||||

|

|

||||||

|

1. **工作机制:<span style="color:red;">基于统计数据</span>**

|

||||||

|

- 恶意代码行为有哪些

|

||||||

|

- 行为符合度

|

||||||

|

2. **优势**

|

||||||

|

- 能检测到未知病毒

|

||||||

|

3. **不足**

|

||||||

|

- 误报率高

|

||||||

|

- 难点:病毒不可判定原则

|

||||||

|

|

||||||

|

#### <span style="background-color:yellow;">3、恶意代码分析技术</span>

|

||||||

|

|

||||||

|

1. **静态分析**

|

||||||

|

- 不实际执行恶意代码,直接对二进制代码进行分析

|

||||||

|

- 文件特性,如文件形态、版本、存储位置、长度等。

|

||||||

|

- 文件格式,如PE信息、API调用等。

|

||||||

|

- 由于不需要运行恶意代码,静态分析方法不会影响运行环境的安全。

|

||||||

|

2. **动态分析**

|

||||||

|

- 动态分析是指在虚拟运行环境中,使用测试及监控软件,检测恶意代码行为,分析其执行流程及处理数据的状态,从而判断恶意代码的性质,并掌握其行为特点。

|

||||||

|

- 运行恶意代码并使用监控及测试软件分析

|

||||||

|

- 本地行为:文件读写、注册表读写等。

|

||||||

|

- 网络行为:远程访问、调用等。

|

||||||

|

|

||||||

### 三、恶意代码的清除

|

### 三、恶意代码的清除

|

||||||

|

|

||||||

|

#### 1、感染引导区

|

||||||

|

|

||||||

|

- 修复 / 重建引导区

|

||||||

|

|

||||||

|

#### 2、感染文件

|

||||||

|

|

||||||

|

- 附着型:逆向还原(从正常文件中删除恶意代码)

|

||||||

|

- 替换型:备份还原(正常文件替换感染文件)

|

||||||

|

|

||||||

|

#### 3、独立文件

|

||||||

|

|

||||||

|

- 内存退出,删除文件

|

||||||

|

|

||||||

|

#### 4、嵌入型

|

||||||

|

|

||||||

|

- 更新软件或系统

|

||||||

|

- 重置系统

|

||||||

|

|

||||||

|

### 四、基于互联网的恶意代码防护

|

||||||

|

|

||||||

|

#### 1、恶意代码监测与预警体系

|

||||||

|

|

||||||

|

- 蜜罐、蜜网

|

||||||

|

- 蜜罐:建立有故意漏洞的系统,用于引诱入侵者攻击的诱饵计算机系统。

|

||||||

|

- 蜜网:建立有故意漏洞的网络,由多个蜜罐组成的网络为入侵者提供了更复杂的环境。

|

||||||

|

|

||||||

|

#### 2、恶意代码云查杀

|

||||||

|

|

||||||

|

- 分布式计算

|

||||||

|

|

||||||

### 四、基于互联网的恶意代码防护

|

|

||||||

@ -1,31 +1,168 @@

|

|||||||

# 应用安全

|

# 应用安全

|

||||||

|

|

||||||

>

|

> **一、Web应用安全**<br>

|

||||||

|

> <span style="color:green;">了解</span>WEB体系架构;<br>

|

||||||

|

> <span style="color:blue;">理解</span>HTTP协议工作机制及明文传输数据、弱验证、无状态等安全问题;<br>

|

||||||

|

> <span style="color:blue;">理解</span>SQL注入攻击的原理及危害;<br>

|

||||||

|

> <span style="color:green;">了解</span>跨站脚本安全问题的原理及危害及其他针对WEB的攻击方式;<br>

|

||||||

|

> <span style="color:green;">了解</span>WEB防火墙、网页防篡改等常见Web安全防护技术作用。

|

||||||

|

>

|

||||||

|

> **二、电子邮件安全**<br>

|

||||||

|

> <span style="color:blue;">理解</span>电子邮件工作机制及SMTP、POP3协议;<br>

|

||||||

|

> <span style="color:green;">了解</span>电子邮件安全问题及解决方案。

|

||||||

|

>

|

||||||

|

> **三、其他互联网应用**<br>

|

||||||

|

> <span style="color:green;">了解</span>远程接入、域名系统、即时通讯等其他互联网应用安全问题及解决措施。

|

||||||

|

|

||||||

|

<span style="font-size:20px !important;">应用系统的<span style="color:red;">复杂性</span>和<span style="color:red;">多样性</span>使得安全问题也呈现出<span style="color:red;">多样化</span>的特点。</span>

|

||||||

|

|

||||||

### 一、Web应用安全

|

### 一、Web应用安全

|

||||||

|

|

||||||

|

- WEB服务器端安全问题(支撑软件、B应用程序)

|

||||||

|

- Web客户端(浏览器)

|

||||||

|

- Web协议(Http)

|

||||||

|

|

||||||

|

#### 1、HTTP协议

|

||||||

|

|

||||||

|

1. **HTTP(超文本传输协议)工作机制**

|

||||||

|

|

||||||

|

请求响应模式

|

||||||

|

|

||||||

|

- HTTP请求包含三个部分(方法URL协议/版本、请求头部、请求正文)

|

||||||

|

- HTTP响应包含三个部分(协议状态代码描述、响应包头实体包)

|

||||||

|

|

||||||

|

2. **HTTP协议安全问题**

|

||||||

|

|

||||||

|

- 信息泄漏(传输数据明文)

|

||||||

|

- 弱验证(会话双方没有严格认证机制)

|

||||||

|

- http1.1提供摘要访问认证机制,采用MD5将用户名、密码、请求包头等进行封装,但仍然不提供对实体信息的保护。

|

||||||

|

- 缺乏状态跟踪(请求响应机制决定http是一个无状态协议)

|

||||||

|

- Session解决方案带来的安全问题

|

||||||

|

|

||||||

|

#### 2、Web服务端软件安全问题

|

||||||

|

|

||||||

|

1. **服务支撑软件安全问题**

|

||||||

|

|

||||||

|

- 软件自身安全漏洞

|

||||||

|

|

||||||

|

> 例:IIS 5.0超长URL拒绝服务漏洞<br>

|

||||||

|

> 例:Unicode解码漏洞

|

||||||

|

|

||||||

|

- 软件配置缺陷

|

||||||

|

|

||||||

|

- 默认账号、口令

|

||||||

|

|

||||||

|

- 不安全的配置

|

||||||

|

|

||||||

|

> 例:IIS配置允许远程写入

|

||||||

|

|

||||||

|

2. **应用软件安全问题**

|

||||||

|

|

||||||

|

#### 3、Web安全防护技术

|

||||||

|

|

||||||

|

1. **Web防火墙**

|

||||||

|

- 工作在<span style="color:red;">应用层</span>

|

||||||

|

- 基本功能

|

||||||

|

- 审计并拦截HTTP数据流

|

||||||

|

- Web应用访问控制

|

||||||

|

- Web应用加固

|

||||||

|

2. **网页防篡改**

|

||||||

|

- 监控Web服务器上的页面文件,防止被篡改

|

||||||

|

- 机制

|

||||||

|

- 备份文件对比

|

||||||

|

- 摘要文件对比

|

||||||

|

- 删改操作触发

|

||||||

|

- 系统底层过滤

|

||||||

|

|

||||||

|

#### 4、典型注入攻击 - SQL注入

|

||||||

|

|

||||||

|

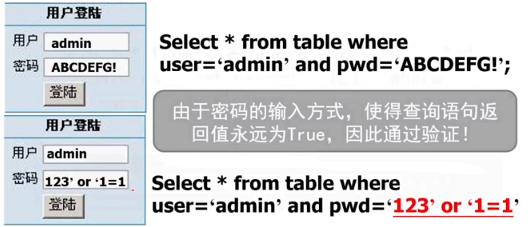

- **原理**:程序没有对用户输入数据的合法性进行判断,使攻击者可以绕过应用程序限制,构造一段SQL语句并传递到数据库中,实现对数据库的操作。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

- **<span style="color:red;">可以传递到数据库的数据都是攻击对象。</span>**

|

||||||

|

|

||||||

|

- http://www.test.com/showdetail.asp?id=49' And (update user set passwd = "123" where user name = 'admin');

|

||||||

|

|

||||||

|

- Select * from 表名 where 字段 = '49' And (update user set passwd = "123" where user name = admin)

|

||||||

|

|

||||||

|

非法的SQL语句被传递到数据库中执行!

|

||||||

|

|

||||||

|

#### 5、SQL注入的危害

|

||||||

|

|

||||||

|

1. **数据库信息收集**

|

||||||

|

- 数据检索

|

||||||

|

2. **操作数据库**

|

||||||

|

- 增加数据

|

||||||

|

- 删除数据

|

||||||

|

- 更改数据

|

||||||

|

3. **操作系统**

|

||||||

|

- 借助数据库某些功能(例如:SQL Server的内置存储过程<span style="color:red;">XP_CMDSheII</span>)

|

||||||

|

|

||||||

|

#### 6、SQL注入的防御

|

||||||

|

|

||||||

|

1. **防御的对象:所有外部传入数据**

|

||||||

|

- 用户的输入

|

||||||

|

- 提交的URL请求中的参数部分

|

||||||

|

- 从cookie中得到的数据

|

||||||

|

- 其他系统传入的数据

|

||||||

|

2. **防御的方法**

|

||||||

|

- 白名单:限制传递数据的格式

|

||||||

|

- 黑名单:过滤

|

||||||

|

- 过滤特殊字串:update、insert、delete等

|

||||||

|

- 开发时过滤特殊字符:单引号、双引号、斜杠、反斜杠、冒号、空字符等的字符

|

||||||

|

- 部署防SQL注入系统或脚本

|

||||||

|

|

||||||

|

#### 7、跨站脚本

|

||||||

|

|

||||||

|

1. **原理**

|

||||||

|

|

||||||

|

由于程序没有对用户提交的变量中的HTML代码进行过滤或转换,使得脚本可被执行,攻击者可以利用用户和服务器之间的信任关系实现恶意攻击。

|

||||||

|

|

||||||

|

2. **危害**

|

||||||

|

|

||||||

|

敏感信息泄露、账号劫持、Cookie欺骗、拒绝服务、钓鱼等

|

||||||

|

|

||||||

|

3. **防范**

|

||||||

|

|

||||||

|

- 不允许HTML中脚本运行

|

||||||

|

- 对所有脚本进行严格过滤

|

||||||

|

|

||||||

|

#### <span style="color:red;">8、针对WEB应用的攻击</span>

|

||||||

|

|

||||||

|

- 失效的验证和会话管理

|

||||||

|

- 不安全的对象直接引用

|

||||||

|

- 跨站请求伪造

|

||||||

|

- 不安全的配置管理

|

||||||

|

- 不安全的密码存储

|

||||||

|

- 错误的访问控制

|

||||||

|

- 传输保护不足

|

||||||

|

- 未经验证的网址重定向

|

||||||

|

- 不恰当的异常处理

|

||||||

|

- 拒绝服务攻击

|

||||||

|

|

||||||

### 二、电子邮件安全

|

### 二、电子邮件安全

|

||||||

|

|

||||||

|

#### 1、POP3/SMTP协议工作机制

|

||||||

|

|

||||||

|

- 简单的请求响应模式

|

||||||

|

|

||||||

|

#### 2、安全问题

|

||||||

|

|

||||||

|

- 信息泄漏(用户帐号密码、邮件内容)

|

||||||

|

- 身份验证不足(社会工程学攻击、垃圾邮件)

|

||||||

|

|

||||||

|

#### 3、安全解决

|

||||||

|

|

||||||

|

- 服务器端

|

||||||

|

- 安全邮件协议

|

||||||

|

- 使用SSL保护会话

|

||||||

|

- 安全策略

|

||||||

|

- 客户端

|

||||||

|

|

||||||

|

### 三、其他互联网应用

|

||||||

|

|

||||||

|

- 远程接入

|

||||||

|

- 域名系统

|

||||||

|

- 即时通信

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

### 三、其他互联网应用

|

|

||||||

Loading…

Reference in New Issue

Block a user