2024年10月4日 14:08:24

This commit is contained in:

parent

9f68c700aa

commit

081920d4b4

@ -141,4 +141,3 @@

|

|||||||

1. 向上沟通:要共识

|

1. 向上沟通:要共识

|

||||||

2. 向下沟通:要落实

|

2. 向下沟通:要落实

|

||||||

3. 水平沟通:要支持 / 协调

|

3. 水平沟通:要支持 / 协调

|

||||||

|

|

||||||

|

|||||||

@ -76,4 +76,5 @@

|

|||||||

- 减少或消除事件(包括IT事件和安全事件)对信息系统运行带来的干扰;

|

- 减少或消除事件(包括IT事件和安全事件)对信息系统运行带来的干扰;

|

||||||

- <span style="color:red;">检测事件</span>然后准确确定正确的支持资源以便尽快解决事件的能力;

|

- <span style="color:red;">检测事件</span>然后准确确定正确的支持资源以便尽快解决事件的能力;

|

||||||

- 为管理层提供关于影响组织的事件的准确信息以便他们能够确定必需的支持资源,并为支持资源的供给做好计划;

|

- 为管理层提供关于影响组织的事件的准确信息以便他们能够确定必需的支持资源,并为支持资源的供给做好计划;

|

||||||

- <span style="color:red;">事件管理流程涉及运营的整个生命周期。</span>

|

- <span style="color:red;">事件管理流程涉及运营的整个生命周期</span>。

|

||||||

|

|

||||||

|

|||||||

@ -88,4 +88,3 @@

|

|||||||

1. 首次加入组织时加以培训

|

1. 首次加入组织时加以培训

|

||||||

2. 定期接受最新的培训

|

2. 定期接受最新的培训

|

||||||

|

|

||||||

|

|

||||||

|

|||||||

@ -267,3 +267,5 @@

|

|||||||

|

|

||||||

#### 7、PKI/CA技术的典型应用

|

#### 7、PKI/CA技术的典型应用

|

||||||

|

|

||||||

|

> 略

|

||||||

|

|

||||||

|

|||||||

@ -136,38 +136,3 @@

|

|||||||

> 略

|

> 略

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

|||||||

@ -1,19 +1,222 @@

|

|||||||

# 操作系统安全

|

# 操作系统安全

|

||||||

|

|

||||||

|

> **一、操作系统安全机制**<br>

|

||||||

|

> <span style="color:green;">了解</span>操作系统标识与鉴别、访问控制、权限管理信道保护、安全审计、内存存取、文件保护等安全机制;

|

||||||

>

|

>

|

||||||

|

> **二、操作系统安全配置**<br>

|

||||||

|

> <span style="color:green;">了解</span>安全补丁、最小化部署、远程访问控制、账户及口令策略、安全审计及其他操作系统配置要点。

|

||||||

|

|

||||||

### 一、操作系统安全机制

|

### 一、操作系统安全机制

|

||||||

|

|

||||||

|

#### 1、基础概念

|

||||||

|

|

||||||

|

1. **操作系统<span style="color:red;">安全目标</span>**

|

||||||

|

|

||||||

|

- <span style="color:red;">标识</span>系统中的用户和进行身份<span style="color:red;">鉴别</span>;

|

||||||

|

|

||||||

|

- 依据系统安全策略对用户的操作进行<span style="color:red;">访问控制</span>,防止用户和外来入侵者对计算机资源的非法访问;

|

||||||

|

|

||||||

|

- <span style="color:red;">监督</span>系统运行的安全性;

|

||||||

|

|

||||||

|

- <span style="color:red;">保证</span>系统自身的安全和完整性。

|

||||||

|

|

||||||

|

2. **实现目标的<span style="color:red;">安全机制</span>**

|

||||||

|

- 标识与鉴别、访问控制、最小特权管理、信道保护、安全审计、内存存取保护、文件系统保护等

|

||||||

|

|

||||||

|

3. **安全系统(OS / APP / DBMS)的五大特征**

|

||||||

|

|

||||||

|

- 身份验证:强制性登录

|

||||||

|

|

||||||

|

- 访问控制:分级访问

|

||||||

|

|

||||||

|

- 审计:不可抵赖性

|

||||||

|

|

||||||

|

- 机密性

|

||||||

|

|

||||||

|

- 完整性

|

||||||

|

|

||||||

|

#### 2、标识与鉴别

|

||||||

|

|

||||||

|

1. **Windows系统的标识**

|

||||||

|

|

||||||

|

- 安全主体(账户、计算机、服务等)

|

||||||

|

- <span style="color:red;">安全标识符</span>(Security Identifier,SID)

|

||||||

|

- 在Windows系统中是基于SID,而不是基于名字来识别对象的,SID在创建该对象时产生,一旦被使用就永远都不会重复。

|

||||||

|

- 安全主体的代表(标识用户、组和计算机账户的唯一编码)

|

||||||

|

- SID范例:S-1-5-21-1736401710-1141508419-1540318053-1000

|

||||||

|

- SID尾数值500只分配给内置管理员

|

||||||

|

|

||||||

|

2. **Linux/Unix系统的标识**

|

||||||

|

|

||||||

|

- <span style="color:red;">安全主体</span>:用户标识号(User ID)

|

||||||

|

|

||||||

|

3. **Windows系统用户信息管理**

|

||||||

|

|

||||||

|

- 存储在注册表中,运行期锁定

|

||||||

|

|

||||||

|

- 操作权限System(操作系统中的最高权限),依靠系统服务进行访问

|

||||||

|

|

||||||

|

- 示例:Windows密码散列值(LM-Hash)

|

||||||

|

|

||||||

|

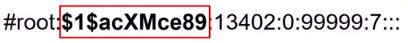

> Administrator:500:C8825DB10F2590EAAAD3B435B51404EE:683020925C5D8569C23AA724774CE6CC:::

|

||||||

|

|

||||||

|

4. **身份鉴别**

|

||||||

|

|

||||||

|

- 远程鉴别

|

||||||

|

- SMB、LM、NTLM

|

||||||

|

- 本地鉴别

|

||||||

|

|

||||||

|

5. **Linux系统用户信息管理**

|

||||||

|

|

||||||

|

- 用户帐号文件F(/etc/passwd)

|

||||||

|

- 使用不可逆DES算法加密的用户密码散列(早期)

|

||||||

|

- 文本格式、全局可读

|

||||||

|

- 影子文件(/etc/shadow)

|

||||||

|

- 存储存放用户密码散列、密码管理信息等

|

||||||

|

- 文本格式,仅对root可读可写

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

#### 3、访问控制

|

||||||

|

|

||||||

|

1. **Windows的访问控制**

|

||||||

|

|

||||||

|

- <span style="color:red;">访问令牌</span>(包含SID和特权列表),以用户身份运行的进程都拥有该令牌的一个拷贝

|

||||||

|

- <span style="color:red;">访问控制列表</span>(ACL),仅NTFS文件系统支持

|

||||||

|

|

||||||

|

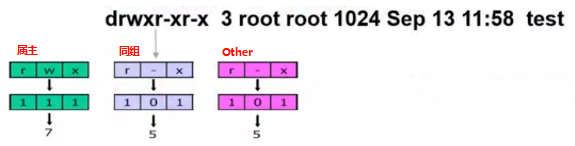

2. **Linux下的访问控制**

|

||||||

|

|

||||||

|

- 需要文件系统格式支持

|

||||||

|

|

||||||

|

- 权限类型:读、写、执行(UGO管理机制)

|

||||||

|

|

||||||

|

- 权限表示方式:<span style="color:red;">模式位</span>

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

#### 4、权限管理

|

||||||

|

|

||||||

|

1. **Windows系统特权管理**

|

||||||

|

|

||||||

|

- 用户帐户控制(UAC)

|

||||||

|

- 内置管理员可以把非内置管理员从管理员组中删除,而非内置管理员不能把内置管理员从管理员组中删除。

|

||||||

|

- 标准受限访问令牌 & 完全访问令牌

|

||||||

|

|

||||||

|

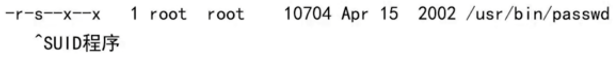

2. **Linux系统特权管理**

|

||||||

|

|

||||||

|

- 限制对root使用,su及sudo命令

|

||||||

|

|

||||||

|

- <span style="color:red;">Suid位</span>:任何用户执行文件运行权限都为文件所有者的权限

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

#### 5、信道保护

|

||||||

|

|

||||||

|

1. **正常信道的保护**

|

||||||

|

- 可信通路(Trusted Path)

|

||||||

|

- 安全键(SAK)

|

||||||

|

2. **隐蔽信道保护**

|

||||||

|

- 隐蔽信道指利用系统中那些本来不是用于通信的系统资源绕过强制存取控制进行非法通信的一种机制。

|

||||||

|

- 发现隐蔽信道

|

||||||

|

- 共同访问权限;

|

||||||

|

- 共同修改权限;

|

||||||

|

- 接收进程可检资源的改变,而发送进程有权限改变;

|

||||||

|

- 某种机制可启动通信并改变通信事件的顺序。

|

||||||

|

|

||||||

|

#### 6、安全审计

|

||||||

|

|

||||||

|

- 对系统中有关安全的活动进行<span style="color:red;">记录</span>、<span style="color:red;">检查</span>以及<span style="color:red;">审核</span>,一般是一个独立的过程。

|

||||||

|

- 审计的步骤:

|

||||||

|

- 首先启用审核策略

|

||||||

|

- 然后对具体的资源设置审核

|

||||||

|

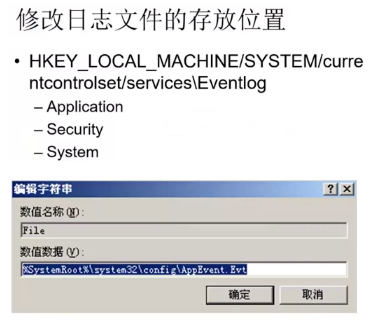

- Windows系统的安全审计

|

||||||

|

- Windows日志(系统、应用程序、安全)

|

||||||

|

- 应用程序和服务日志(IIS日志等)

|

||||||

|

- Linux系统的安全审计

|

||||||

|

- 连接时间日志

|

||||||

|

- 进程统计

|

||||||

|

- 错误日志

|

||||||

|

- 应用程序日志

|

||||||

|

|

||||||

|

#### 7、内存保护与文件系统保护

|

||||||

|

|

||||||

|

1. **内存保护**

|

||||||

|

- 进程间 / 系统进程内存保护

|

||||||

|

- 段式保护、页式保护和段页式保护

|

||||||

|

2. **文件系统保护机制**

|

||||||

|

- 访问控制列表

|

||||||

|

- 加密

|

||||||

|

- Windows (EFS、Bitlocker)

|

||||||

|

- Linux(eCryptfs)

|

||||||

|

|

||||||

### 二、操作系统安全配置要点

|

### 二、操作系统安全配置要点

|

||||||

|

|

||||||

|

#### 1、安装

|

||||||

|

|

||||||

|

- 分区设置

|

||||||

|

- 安全补丁&最新版本

|

||||||

|

- 官方或可靠镜像(Md5校验)

|

||||||

|

|

||||||

|

#### 2、最小化部署

|

||||||

|

|

||||||

|

- 明确需要的功能和组件,不需要的服务和功能都关闭。

|

||||||

|

|

||||||

|

#### 3、远程访问控制

|

||||||

|

|

||||||

|

- 开放端口

|

||||||

|

|

||||||

|

- 远程连接的限制

|

||||||

|

|

||||||

|

#### 4、账户策略及密码策略

|

||||||

|

|

||||||

|

- 管理员更名并给予安全的口令

|

||||||

|

- 针对administrator的管理策略:

|

||||||

|

1. Administrator管理员账户改名;

|

||||||

|

2. 设置复杂密码;

|

||||||

|

3. 创建名为administrator账号(陷阱账号)设置超复杂密码,禁用该账号。

|

||||||

|

- 好的口令特点:自己容易记、别人不好猜

|

||||||

|

- <span style="color:red;">密码策略</span>(避免弱口令)

|

||||||

|

- 密码必须符合复杂性要求

|

||||||

|

- 3/4原则

|

||||||

|

- 密码长度最小值

|

||||||

|

- 强制密码历史

|

||||||

|

- ......

|

||||||

|

- <span style="color:red;">帐号锁定策略</span>(应对暴力破解)

|

||||||

|

- 帐户锁定时间

|

||||||

|

- 帐户锁定阀值

|

||||||

|

- 在Windows系统中,账号锁定策略对Administrator不生效,对Administrators组的其他成员生效。

|

||||||

|

- 在Windows系统中,账号锁定策略只能保护针对非内置管理员的穷举法攻击。

|

||||||

|

- 重置帐户锁定计数器

|

||||||

|

|

||||||

|

- 密码远程暴力破解

|

||||||

|

|

||||||

|

- 简单但有效的攻击方式;

|

||||||

|

|

||||||

|

- 利用人性懒惰的弱点。

|

||||||

|

|

||||||

|

#### 5、安全审计

|

||||||

|

|

||||||

|

1. **日志设置**

|

||||||

|

|

||||||

|

- 日志项、存储空间、访问权限

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

- 日志服务器

|

||||||

|

|

||||||

|

2. **其他安全设置**

|

||||||

|

|

||||||

|

- 安全增强软件(防病毒、主机入侵检测、安全加固软件等)

|

||||||

|

|

||||||

|

- 针对操作系统特性的设置

|

||||||

|

|

||||||

|

- Windows关闭共享、自动播放功能

|

||||||

|

|

||||||

|

1. 明确共享

|

||||||

|

|

||||||

|

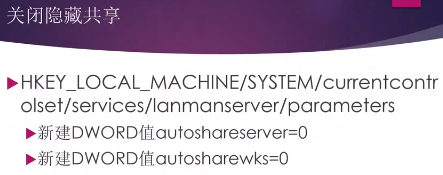

2. 隐藏共享:$共享,是基于管理的目的而创建的,仅供Administrators组的成员使用。

|

||||||

|

|

||||||

|

|

||||||

|

|

||||||

|

- Linux中默认创建文件权限等

|

||||||

|

|

||||||

|

|||||||

Loading…

Reference in New Issue

Block a user