2024-09-21 14:36:00 +08:00

|

|

|

|

# 密码学

|

|

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

> **一、密码学基本概念**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>古典密码、近代密码、现代密码等各密码学发展阶段的特点;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>基本保密通信模型;<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>密码系统安全性相关概念(科克霍夫准则、密码系统安全性评估);<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>密码算法分类的概念。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 一、密码学基本概念

|

|

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

#### 1、密码学发展

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

1. 古典密码学(1949年之前)

|

|

|

|

|

|

- 主要特点:娄数据的安全基于算法的保密

|

|

|

|

|

|

2. 近代密码学(1949~1975年)

|

|

|

|

|

|

- 主要特点:密码学真正成为一门科学

|

|

|

|

|

|

3. 现代密码学(1976年以后)

|

|

|

|

|

|

- 密码学的新方向一公钥密码学

|

|

|

|

|

|

- 主要特点:解决了密钥分发和管理的问题

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

#### 2、古典密码学

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

1. 安全性在于保持算法本身的保密性

|

|

|

|

|

|

- 不适合大规模生产

|

|

|

|

|

|

- 不适合较大的或者人员变动较大的组织

|

|

|

|

|

|

- 用户无法了解算法的安全性

|

|

|

|

|

|

2. 主要分类

|

|

|

|

|

|

- 替代密码

|

|

|

|

|

|

- 置换密码

|

|

|

|

|

|

- 替代密码与置换密码的组合

|

|

|

|

|

|

3. ENIGMA:恩尼格玛

|

|

|

|

|

|

- ENIGMA是由Arthur Scherbius于1919年发明了密码转轮机,使用机电代替手工。在在二次世界大战期间,Enigma曾作为德国陆、海、空三军最高级密码机。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

#### 3、近代密码学

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-09-29 23:13:26 +08:00

|

|

|

|

- 1949年,Shannon(<span style="color:red;">香农</span>)发表论文 ”The Communication Theory of Secret Systems“ 将信息论引入了密码,从而把已有数千年历史的密码学推向了科学的轨道,奠定了密码学的理论基础。

|

|

|

|

|

|

- <span style="color:blue;">密码学从此开始成为一门科学</span>。

|

|

|

|

|

|

|

|

|

|

|

|

#### 4、现代密码学

|

|

|

|

|

|

|

|

|

|

|

|

- 解决了密钥分发、管理问题,并提供更多服务1976年,Diffie & Hellman的 “New Directions in Cryptography” 提出了<span style="color:red;">非对称密钥密码</span>。

|

|

|

|

|

|

|

|

|

|

|

|

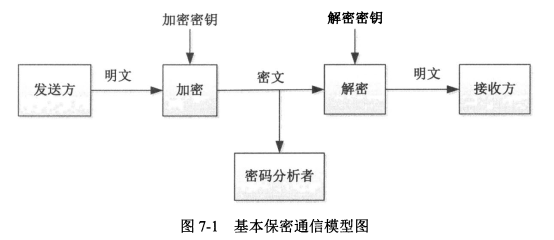

#### 5、基本保密通信模型

|

|

|

|

|

|

|

|

|

|

|

|

1. 基本概念

|

|

|

|

|

|

|

|

|

|

|

|

- 明文、密文

|

|

|

|

|

|

- 加密、解密、加密密钥、解密密钥

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 6、密码系统的安全性

|

|

|

|

|

|

|

|

|

|

|

|

1. 影响密码系统安全性的<span style="color:red;">基本因素</span>

|

|

|

|

|

|

- <span style="color:red;">密码算法复杂度、密钥机密性、密钥长度</span>

|

|

|

|

|

|

- <span style="color:blue;">科克霍夫(Kerckhoff)原则</span>:<span style="color:red;">密码体制应该对外公开,仅需对密钥进行保密;如果一个密码系统需要保密的越多,可能的弱点也越多</span>。

|

|

|

|

|

|

2. <span style="color:red;">评估密码系统安全性</span>

|

|

|

|

|

|

- 无条件安全性、计算安全性、可证明安全性

|

|

|

|

|

|

- <span style="color:red;">无条件安全性</span>:这种评价方法考虑的是假定攻击者拥有无限的计算资源,但仍然无法破译该密码系统。

|

|

|

|

|

|

- <span style="color:red;">计算安全性</span>:这种方法是指如果使用目前最好的方法攻破它所需要的计算资源远远超出攻击者拥有的计算资源,则可以认为这个密码系统是安全的。

|

|

|

|

|

|

- <span style="color:red;">可证明安全性</span>:这种方法是将密码系统的安全性归结为某个经过深人研究的困难问题(如大整数素因子分解、计算离散对数等)。这种评估方法存在的问题是它只说明了这个密码方法的安全性与某个困难问题相关,没有完全证明问题本身的安全性,并给出它们的等价性证明。

|

|

|

|

|

|

3. 密码系统实际安全<span style="color:red;">需要满足的准则</span>:

|

|

|

|

|

|

- 破译该密码系统的实际计算量无法实现

|

|

|

|

|

|

- 破译该密码系统所需计算时间超过信息的生命周期

|

|

|

|

|

|

- 破译该密码系统的费用超过被加密信息本身的价值

|

|

|

|

|

|

|

|

|

|

|

|

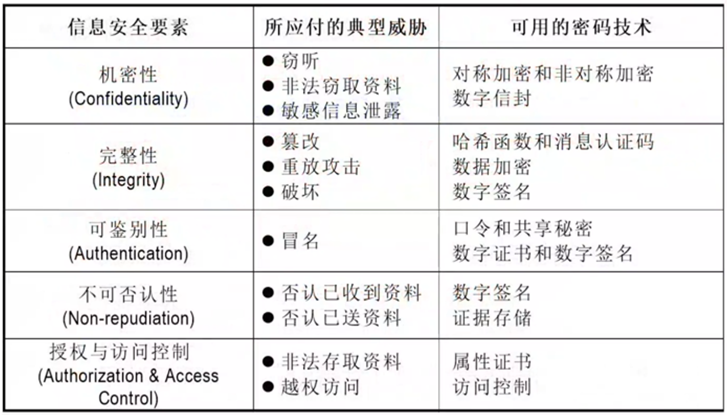

#### 7、<span style="background-color:yellow;">密码学技术在信息安全中的应用</span>

|

|

|

|

|

|

|

|

|

|

|

|

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 二、对称密码算法

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

### 三、非对称密码算法

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

### 四、其他密码服务

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

### 五、公钥基础设施

|