2024-09-21 14:36:00 +08:00

|

|

|

|

# 典型网络攻击防范

|

|

|

|

|

|

|

2024-10-04 08:08:04 +08:00

|

|

|

|

> **一、欺骗攻击**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>IP欺骗、ARP欺骗、DNS欺骗等电子欺骗攻击的实现方式及防护措施。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **二、拒绝服务攻击**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>SYN Flood、UDP Flood、Teardrop等拒绝服务攻击实现方式;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>分布式拒绝服务攻击实现方式及拒绝服务攻击应对策略。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 一、欺骗攻击

|

|

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

#### 1、欺骗攻击(Spoofing)

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

> 通过伪造源于可信任地址的数据包以使一台机器认证另一台机器的复杂技术。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

#### 2、常见类型

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

- IP欺骗

|

|

|

|

|

|

- ARP欺骗

|

|

|

|

|

|

- DNS欺骗

|

|

|

|

|

|

- ......

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

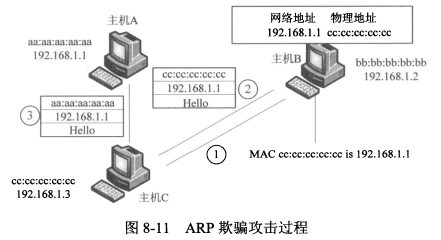

#### <span style="background-color:yellow;">3、ARP欺骗</span>

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

- ARP协议特点:无状态,无需请求可以应答;

|

|

|

|

|

|

- ARP实现:ARP缓存。

|

|

|

|

|

|

- ARP欺骗攻击过程

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

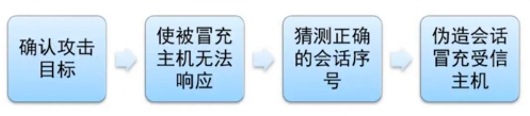

#### 4、IP欺骗

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

- IP欺骗是一系列步骤构成的攻击

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-04 08:41:19 +08:00

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 5、DNS欺骗

|

|

|

|

|

|

|

|

|

|

|

|

> 略

|

|

|

|

|

|

|

|

|

|

|

|

### 二、拒绝服务攻击

|

|

|

|

|

|

|

|

|

|

|

|

#### 1、拒绝服务攻击(DOS)

|

|

|

|

|

|

|

|

|

|

|

|

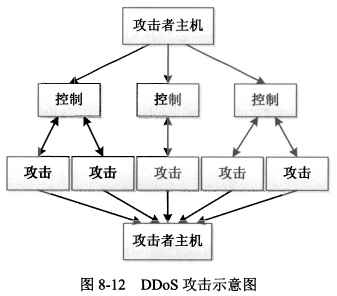

> 让被攻击的系统无法正常进行服务的攻击方式。

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、拒绝服务攻击方式

|

|

|

|

|

|

|

|

|

|

|

|

> 拒绝服务是类攻击方式的统称!

|

|

|

|

|

|

|

|

|

|

|

|

> 拒绝服务攻击的实现方式非常多,包括 SYN Flood、UDP Flood、TearDrop、ARP Flood、Smurf、Land等。<span style="background-color:yellow;">除Teardrop之外,其他均属流量式攻击</span>。

|

|

|

|

|

|

|

|

|

|

|

|

- 利用系统、协议或服务的漏洞

|

|

|

|

|

|

- 利用TCP协议实现缺陷

|

|

|

|

|

|

- 利用操作系统或应用软件的漏洞

|

|

|

|

|

|

- 目标系统服务资源能力

|

|

|

|

|

|

- 利用大量数据挤占网络带宽

|

|

|

|

|

|

- 利用大量请求消耗系统性能

|

|

|

|

|

|

- 混合型

|

|

|

|

|

|

|

|

|

|

|

|

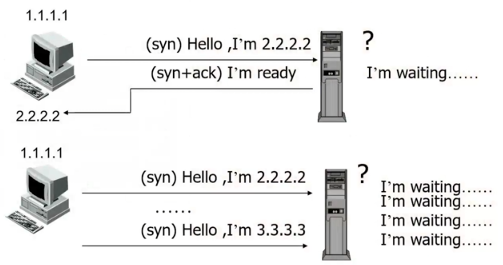

#### 3、SYN Flood

|

|

|

|

|

|

|

|

|

|

|

|

- 原理:伪造虚假地址连接请求,消耗主机连接数。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 4、UDP Flood

|

|

|

|

|

|

|

|

|

|

|

|

> 利用UDP协议实现简单、高效,形成流量冲击。

|

|

|

|

|

|

|

|

|

|

|

|

#### 5、泪滴攻击(Teardrop)

|

|

|

|

|

|

|

|

|

|

|

|

> 构造错误的分片信息,系统重组分片数据时内存计算错误,导致协议栈崩溃。

|

|

|

|

|

|

|

|

|

|

|

|

#### 6、分布式拒绝服务攻击(DDoS)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 7、拒绝服务攻击的防御

|

|

|

|

|

|

|

|

|

|

|

|

1. **管理防御**

|

|

|

|

|

|

- 业务连续性计划(组织共同承担,应对DoS攻击)

|

|

|

|

|

|

- 协调机制(运营商、公安部门、专家团队)

|

|

|

|

|

|

2. **技术防御**

|

|

|

|

|

|

- 安全设备(防火墙、抗DoS设备)

|

|

|

|

|

|

- 增强网络带宽

|

|

|

|

|

|

- 自身强壮性(风险评估、补丁、安全加固、资源控制)

|

|

|

|

|

|

3. **监测防御**

|

|

|

|

|

|

- 应急响应(构建监测体系)

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|