2024-09-21 14:36:00 +08:00

|

|

|

|

# 访问控制

|

|

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

> **一、访问控制模型的基本概念**<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>访问控制的概念、作用及访问控制模型的概念。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **二、自主访问控制模型**<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>自主访问控制模型相关概念及模型特点;<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>访问控制列表与访问能力表等自主访问控制模型的基本概念。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **三、强制访问控制模型**<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>强制访问控制模型的概念及特点;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>Bell-LaPadula模型的作用及特点;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>Biba模型的作用及特点;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>Clark-Wilson的作用及特点;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>Chinese Wall模型的作用及特点。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **四、基于角色的访问控制模型**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>基于角色的访问控制模型基本概念及特点;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>RBAC模型的构成及访问控制规则。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **五、持权管理基础设施**<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>PMI的主要功能、体系架构及应用。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 一、访问控制模型的基本概念

|

|

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 1、什么是访问控制

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- 为用户对系统资源提供<span style="color:red;">最大限度共享</span>的基础上,对用户的访问权进行管理,防止对信息的非授权篡改和滥用;

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 2、访问控制作用

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- 保证用户在系统安全策略下正常工作;

|

|

|

|

|

|

- 拒绝非法用户的非授权访问请求;

|

|

|

|

|

|

- 拒绝合法用户越权的服务请求。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 3、访问控制模型

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

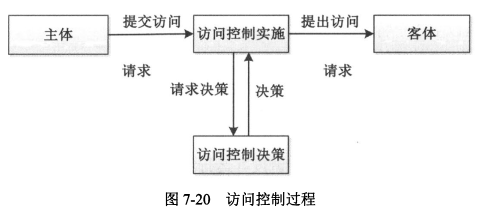

1. 什么是访问控制模型

|

|

|

|

|

|

|

|

|

|

|

|

- 对一系列访问控制规则集合的描述,可以是非形式化的,也可以是形式化的。

|

|

|

|

|

|

|

|

|

|

|

|

2. 组成

|

|

|

|

|

|

|

|

|

|

|

|

- 主体是使信息在客体间流动的一种实体;

|

|

|

|

|

|

- 客体是一种信息实体,或者是从其他主体或客体接收信息的实体;

|

|

|

|

|

|

- 主体和客体的关系是相对的,角色可以互换;

|

|

|

|

|

|

- 访问权限是指主体对客体所执行的操作;

|

|

|

|

|

|

- 对目录的访问模式可以分为读和写*(没有拒绝)*。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

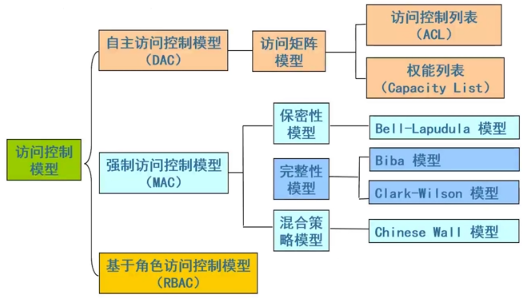

#### 4、访问控制模型的分类

|

|

|

|

|

|

|

|

|

|

|

|

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 二、自主访问控制模型

|

|

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 1、什么是<span style="color:red;">自主访问控制模型</span>(DAC)

|

|

|

|

|

|

|

|

|

|

|

|

- 客体的属主(创建者)决定该客体的访问权限

|

|

|

|

|

|

- 灵活,具有较好的易用性和可扩展性

|

|

|

|

|

|

- 安全性不高

|

|

|

|

|

|

|

|

|

|

|

|

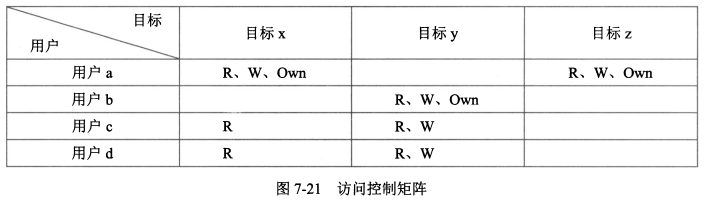

#### 2、<span style="color:red;">实现机制</span>

|

|

|

|

|

|

|

|

|

|

|

|

- 访问控制表/矩阵

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 3、实现方式

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

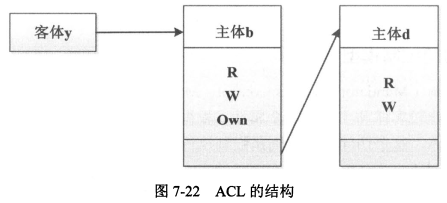

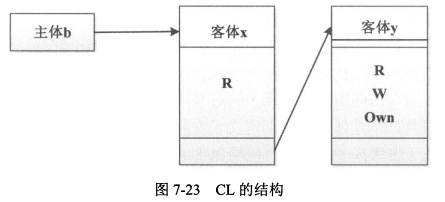

- 访问控制表

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- 权限与客体关联;

|

|

|

|

|

|

- 在客体上附加一个主体明细表的方法来表示访问控制矩阵的。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- 访问能力表

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- 权限与主体关联;

|

|

|

|

|

|

- 为每个用户维护一个表,表示主体可以访问的客体及权限。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 4、自主访问控制的特点

|

|

|

|

|

|

|

|

|

|

|

|

1. <span style="color:red;">优点</span>:

|

|

|

|

|

|

- 根据主体的身份和访问权限进行决策;

|

|

|

|

|

|

- 具有某种访问能力的主体能够自主地将访问权的某个子集授予其它主体;

|

|

|

|

|

|

- 灵活性高,被大量采用。

|

|

|

|

|

|

2. <span style="color:red;">缺点</span>:

|

|

|

|

|

|

- 安全性不高;

|

|

|

|

|

|

- 信息在传递过程中其访问权限关系会被改变。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 三、强制访问控制模型

|

|

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 1、什么是强制访问控制(MAC)

|

|

|

|

|

|

|

|

|

|

|

|

- 主体和客体都有一个固定的安全属性,系统用该安全属性来决定一个主体是否可以访问某个客体。

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、特点

|

|

|

|

|

|

|

|

|

|

|

|

- 安全属性是强制的,任何主体都无法变更;

|

|

|

|

|

|

- <span style="color:red;">安全性较高</span>,应用于军事等安全要求较高的系统。

|

|

|

|

|

|

|

|

|

|

|

|

#### 3、BLP模型

|

|

|

|

|

|

|

|

|

|

|

|

1. BLP模型概念

|

|

|

|

|

|

- 由D. Elliott Bell和Leonard J. LaPadula于1973年提出的一种模拟军事安全策略的计算机访问控制模型,简称为BLP模型;

|

|

|

|

|

|

- 第一个严格形式化的安全模型;

|

|

|

|

|

|

- 多级访问控制模型,用于保证系统信息的<span style="color:red;">机密性</span>。

|

|

|

|

|

|

2. BLP模型访问控制策略

|

|

|

|

|

|

- 包括自主安全策略与强制安全策略;

|

|

|

|

|

|

- 强制安全策略为每一个主体和客体都分配了安全级;

|

|

|

|

|

|

- 根据安全级进行访问控制。

|

|

|

|

|

|

|

|

|

|

|

|

#### 4、BLP模型的构成

|

|

|

|

|

|

|

|

|

|

|

|

1. 安全级

|

|

|

|

|

|

- 密级:绝密、机密、秘密、公开

|

|

|

|

|

|

- 范畴:军事,外交,商务

|

|

|

|

|

|

2. 安全级之间支配关系(密级高于或等于、范畴包含)

|

|

|

|

|

|

- 例如L=<机密,{外交,商务}>,L’=<秘密,{商务}>,则L支配L’

|

|

|

|

|

|

3. 安全策略

|

|

|

|

|

|

- 简单安全规则(<span style="color:red;">向下读</span>)

|

|

|

|

|

|

- 当主体的安全级可以支配客体的安全级,且主体对客体有自主型读权限时,主体可以读客体。

|

|

|

|

|

|

- *- 规则(<span style="color:red;">向上写</span>)

|

|

|

|

|

|

- 当客体的安全级可以支配主体的安全级,且主体对客体有自主型写权限时,主体可以写人客体。

|

|

|

|

|

|

|

|

|

|

|

|

#### 5、Biba模型

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- Biba模型概念

|

|

|

|

|

|

- 1977年由Biba提出,与BLP模型数学上对偶的完整性保护模型;

|

|

|

|

|

|

- 多级访问控制模型,<span style="color:red;">保护数据完整性</span>。

|

|

|

|

|

|

- Biba模型的访问控制策略

|

|

|

|

|

|

- 强制安全策略为每一个主体和客体都分配了完整级,根据完整级进行访问控制。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 6、Biba模型的构成

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

1. 完整级:安全级和范畴

|

|

|

|

|

|

- 安全级:极为重要,非常重要,重要,......

|

|

|

|

|

|

- 范畴:军事,外交,商务,......

|

|

|

|

|

|

2. 完整级存在支配关系

|

|

|

|

|

|

- 与BLP类似,安全级高于或等于,范畴包含。

|

|

|

|

|

|

3. 安全策略

|

|

|

|

|

|

- <span style="color:red;">向上读</span>:主体可以读客体,当且仅当客体的完整级别支配主体的完整级;

|

|

|

|

|

|

- <span style="color:red;">向下写</span>:主体可以写客体,当且仅当主体的完整级别支配客体的完整级。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 7、Clark-Wilson模型

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

> ***<span style="color:red;">不考</span>***

|

|

|

|

|

|

|

|

|

|

|

|

- Clark-Wilson模型概念

|

|

|

|

|

|

|

|

|

|

|

|

- 由计算机科学家David D. Clark和会计师David R. Wilson发表于1987年;

|

|

|

|

|

|

- 确保商业数据完整性的访问控制模型,侧重于满足商业应用的安全需求。

|

|

|

|

|

|

|

|

|

|

|

|

- Clark-Wilson模型的访问控制策略

|

|

|

|

|

|

|

|

|

|

|

|

- 每次操作前和操作后,数据都必须满足这个一致性条件。

|

|

|

|

|

|

|

|

|

|

|

|

- 模型示例

|

|

|

|

|

|

|

|

|

|

|

|

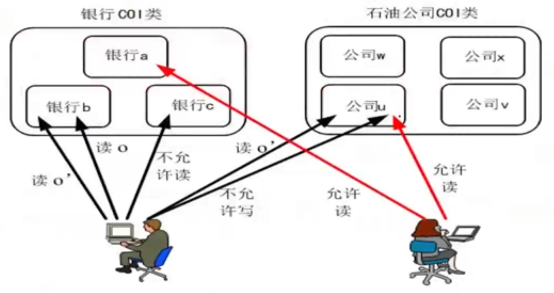

若干有竞争关系数据集构成了利益冲突类

|

|

|

|

|

|

|

|

|

|

|

|

- 银行COI类(银行a、银行b、银行c)

|

|

|

|

|

|

- 石油公司COI类(公司W、公司x、公司u、公司v)

|

|

|

|

|

|

|

|

|

|

|

|

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

|

|

|

|

|

### 四、基于角色的访问控制模型

|

|

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 1、基于角色的访问控制(RBAC)模型

|

|

|

|

|

|

|

|

|

|

|

|

- 系统内置多个角色,将权限与角色进行关联用户必须成为某个角色才能获得权限。

|

|

|

|

|

|

- 所谓角色,用一般业务系统中的术语来说,实际上就是业务系统中的岗位、职位或者分工。

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、基于角色访问控制模型访问控制策略

|

|

|

|

|

|

|

|

|

|

|

|

- 根据用户所担任的角色来决定用户在系统中的访问权限;

|

|

|

|

|

|

- 用户必须成为某个角色,且还必须激活这一角色才能对一个对象进行访问或执行某种操作。

|

|

|

|

|

|

|

|

|

|

|

|

#### 3、RBAC模型构成

|

|

|

|

|

|

|

|

|

|

|

|

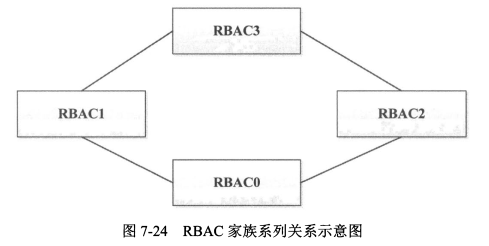

- <span style="background-color:yellow;">RBAC模型四种类型</span>

|

|

|

|

|

|

|

|

|

|

|

|

- RBACO:基本模型,规定了所有RBAC的基本内容四种要素,用户(U)、角色(R)、会话(S)和权限(P);

|

|

|

|

|

|

- RBAC1:包含RBACO,加入安全等级及角色继承关系;

|

|

|

|

|

|

- RBAC2:包含RBACO,加入约束条件,例如财务和会计不能为同一人;

|

|

|

|

|

|

- RBAC3:结合了RBAC1、RBAC2。

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

- <span style="background-color:yellow;">特点</span>

|

|

|

|

|

|

|

|

|

|

|

|

- 该模型的一个主要优点就是简单;

|

|

|

|

|

|

- 使用RBAC可以较好地支持最小特权原则;

|

|

|

|

|

|

- RBAC还能实施职责分离原则。

|

|

|

|

|

|

|

|

|

|

|

|

### 五、特权管理基础设施

|

|

|

|

|

|

|

|

|

|

|

|

> ***<span style="color:red;">不考</span>***

|

|

|

|

|

|

|

|

|

|

|

|

#### 1、PMI是什么

|

|

|

|

|

|

|

|

|

|

|

|

- 与应用相关的授权服务管理;

|

|

|

|

|

|

- 建立在PKI提供的可信的身份认证服务的基础;

|

|

|

|

|

|

- 采用基于属性证书的授权模式。

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、PMI的主要功能

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- 对权限管理进行了系统的定义和描述;

|

|

|

|

|

|

- 系统地建立起对用户身份到应用授权的映射;

|

|

|

|

|

|

- 支持访问控制等应用。

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 3、PMI的体系架构

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- PMI是属性证书、属性权威、属性证书库等部件的集合体,用来实现权限和属性证书的产生、管理存储、分发和撤销等功能.

|

|

|

|

|

|

- SOA:信任源点

|

|

|

|

|

|

- AA:签发属性证书

|

|

|

|

|

|

- ARA:证书签发请求

|

|

|

|

|

|

- LDAP:属性证书发布查询

|

|

|

|

|

|

- 属性证书

|

|

|

|

|

|

- 以证书形式给出用户和权限的关系

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

#### 4、PKI1和PMI对比

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|

2024-10-02 12:23:03 +08:00

|

|

|

|

- PKI

|

|

|

|

|

|

- “你是谁”

|

|

|

|

|

|

- 身份与公钥绑定

|

|

|

|

|

|

- 身份鉴别(护照)

|

|

|

|

|

|

- RCA-CA-RA,LDAP,CRL

|

|

|

|

|

|

- PMI

|

|

|

|

|

|

- “你能做什么”

|

|

|

|

|

|

- 身份(角色)与角色(属性、权限)绑定

|

|

|

|

|

|

- 授权管理(签证)

|

|

|

|

|

|

- SOA-AA-ARA,LDAP,ACRL

|

2024-09-21 14:36:00 +08:00

|

|

|

|

|