2024-09-06 17:10:48 +08:00

|

|

|

|

# 信息安全应急响应

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-21 14:36:00 +08:00

|

|

|

|

> **一、信息安全事件与应急响应**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>信息安全事件的概念及应急响应在信息安全保障工作中的重要性;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>我国信息安全事件的分类分级标准;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>国际及我国信息安全应急响应组织;<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>应急响应组织架构。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **二、网络安全应急响应预案**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>网络安全应急响应预案的概念及作用;<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>应急响应演练的作用、分类、方式及流程。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **三、计算机取证及保全**<br>

|

|

|

|

|

|

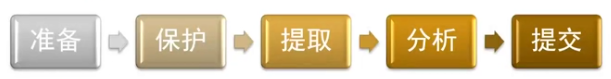

> <span style="color:green;">了解</span>计算机取证的概念及取证的过程;<br>

|

|

|

|

|

|

> <span style="color:blue;">理解</span>计算机取证过程中<span style="color:red;">准备</span>、<span style="color:red;">保护</span>、<span style="color:red;">提取</span>、<span style="color:red;">分析</span>和<span style="color:red;">提交</span>五个步骤的工作内容。

|

|

|

|

|

|

>

|

|

|

|

|

|

> **四、信息安全应急响应管理过程**<br>

|

|

|

|

|

|

> <span style="color:green;">了解</span>应急响应管理中<span style="color:red;">准备</span>、<span style="color:red;">检测</span>、<span style="color:red;">遏制</span>、<span style="color:red;">根除</span>、<span style="color:red;">恢复</span>和<span style="color:red;">跟踪总结</span>六个阶段工作的内容和目标。

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

|

|

|

|

|

### 一、信息安全事件与应急响应

|

|

|

|

|

|

|

|

|

|

|

|

#### 1、应急响应的概念

|

|

|

|

|

|

|

|

|

|

|

|

1. **信息安全事件**

|

|

|

|

|

|

- 由于自然或人为以及软、硬件本身缺陷或故障的原因,对信息系统造成危害,或者在信息系统内发生对社会造成<span style="color:red;">负面</span>影响的事件

|

|

|

|

|

|

- 对信息安全事件进行有效管理和响应,是组织机构安全战略的一部分

|

|

|

|

|

|

2. **应急响应**

|

|

|

|

|

|

- 组织为了应对<span style="color:red;">突发/重大</span>信息安全事件的发生所做的<span style="color:red;">准备</span>,以及在事件发生后所<span style="color:red;">采取的措施</span>。

|

|

|

|

|

|

|

|

|

|

|

|

> <span style="color:red;background-color:yellow;">应急响应工作列为我国信息安全保障工作的重点之一!</span>

|

|

|

|

|

|

|

2024-09-19 17:59:18 +08:00

|

|

|

|

应急响应工作列为我国信息安全保障工作的重点之一。《关于加强信息安全保障工作的意见》<span style="background-color:yellow;">(中办发【2003】27号文)</span>指出:“信息安全保障工作的要点在于,实行信息安全等级保护制度,建设基于密码技术的网络信任体系,建设信息安全监控体系,重视信息安全应急处理工作,推动信息安全技术研发与产业发展,建设信息安全法制与标准。”《网络安全法》在“第五章监测预警与应急处置”中,对我国的应急响应工作从法律上做了规定。

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

|

|

|

|

|

#### 2、信息安全事件分类分级

|

|

|

|

|

|

|

|

|

|

|

|

- <span style="color:red;">分类分级</span>是有效防范和响应信息安全事件的基础能够使<span style="color:red;">事前</span>准备、<span style="color:red;">事中</span>应对和<span style="color:red;">事后</span>处理的各项相关工作更具<span style="color:red;">针对性</span>和<span style="color:red;">有效性</span>。

|

|

|

|

|

|

|

|

|

|

|

|

- **分类**

|

|

|

|

|

|

|

|

|

|

|

|

GB/Z 20986-2007中,分有害程序事件、网络攻击事件、信息破坏事件、信息内容安全事件、设备设施故障、灾害性事件和其他信息安全事件7个基本类别,每个类别下有若干子类。

|

|

|

|

|

|

|

|

|

|

|

|

- **分级**

|

|

|

|

|

|

|

|

|

|

|

|

- 参考要素:信息系统的重要程度、系统损失和社会影响

|

|

|

|

|

|

|

|

|

|

|

|

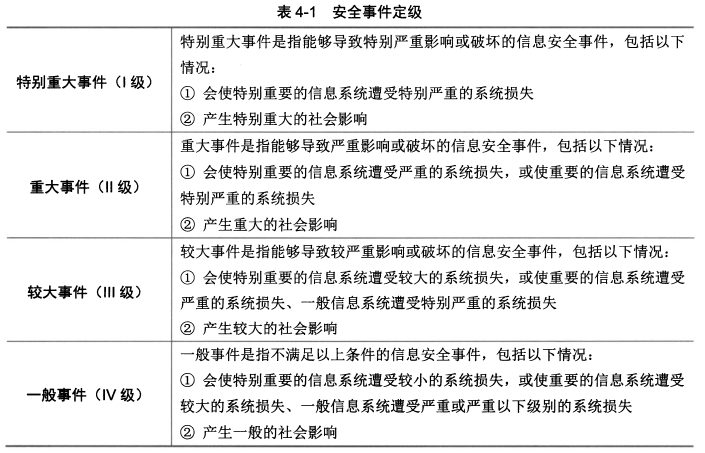

依据GB/Z20986一2007《信息安全技术信息安全事件分类分级指南》,

|

|

|

|

|

|

|

|

|

|

|

|

- <span style="color:red;">信息安全事件</span>的分级参考下列3个要素:<span style="color:red;">①</span>信息系统的重要程度、<span style="color:red;">②</span>系统损失、<span style="color:red;">③</span>社会影响。

|

|

|

|

|

|

- <span style="color:red;">信息系统</span>划分为3级:<span style="color:red;">①</span>特别重要信息系统、<span style="color:red;">②</span>重要信息系统、<span style="color:red;">③</span>一般信息系统。

|

|

|

|

|

|

- <span style="color:red;">系统损失</span>划分4个级别:<span style="color:red;">①</span>特别严重的系统损失、<span style="color:red;">②</span>严重的系统损失、<span style="color:red;">③</span>较大的系统损失、<span style="color:red;">④</span>较小的系统损失。

|

|

|

|

|

|

- <span style="color:red;">社会影响</span>划分4个级别:<span style="color:red;">①</span>特别重大的社会影响、<span style="color:red;">②</span>重大的社会影响、<span style="color:red;">③</span>较大的社会影响、<span style="color:red;">④</span>一般的社会影响。

|

|

|

|

|

|

|

|

|

|

|

|

- 四级(GB/Z 20986—2007)

|

|

|

|

|

|

|

|

|

|

|

|

- 特别重大事件(Ⅰ级)

|

|

|

|

|

|

- 重大事件(Ⅱ级)

|

|

|

|

|

|

- 较大事件(Ⅲ级)

|

|

|

|

|

|

- 一般事件(Ⅳ级)

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

#### 3、信息安全应急响应组织

|

|

|

|

|

|

|

|

|

|

|

|

1. **国际应急响应组织**

|

|

|

|

|

|

|

|

|

|

|

|

- 计算机应急响应协调中心(CERT/CC)

|

|

|

|

|

|

|

|

|

|

|

|

> 世界上第一个信息安全应急响应组织的成立归因于<span style="color:red;">1988年11月发生的“莫里斯螨虫病毒”事件</span>。

|

|

|

|

|

|

|

|

|

|

|

|

2. **国家应急响应组织**

|

|

|

|

|

|

|

|

|

|

|

|

- 国家计算机网络应急技术处理协调中心(CNCERT/CC)

|

|

|

|

|

|

|

|

|

|

|

|

> 此外,我国还有国家计算机病毒应急处理中心、国家计算机网络入侵防范中心、国家863计划反计算机入侵和防病毒研究中心等应急响应组织。

|

|

|

|

|

|

|

|

|

|

|

|

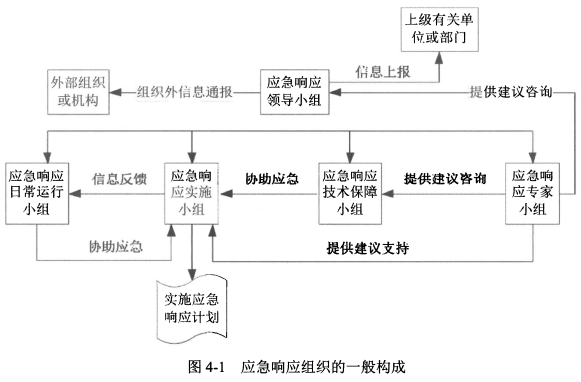

3. **组织机构应急响应组织架构**

|

|

|

|

|

|

|

|

|

|

|

|

- 应急响应领导组

|

|

|

|

|

|

- 应急响应技术保障组

|

|

|

|

|

|

- 应急响应专家组

|

|

|

|

|

|

- 应急响应实施组

|

|

|

|

|

|

- 应急响应日常运行组

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

### 二、网络安全应急响应预案

|

|

|

|

|

|

|

|

|

|

|

|

#### 1、什么是应急预案

|

|

|

|

|

|

|

|

|

|

|

|

在分析网络与信息系统突发事件后果和应急能力的基础上,针对可能发生的重大网络与信息系统突发事件,预先制定的行动计划或应急对策。

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、应急预案编制

|

|

|

|

|

|

|

|

|

|

|

|

- 建立在综合防灾规划之上;

|

|

|

|

|

|

- 描述支持应急操作的技术能力,并适应组织要求;

|

|

|

|

|

|

- 在<span style="color:red;">详细程度</span>和<span style="color:red;">灵活程度</span>之间取得平衡;

|

|

|

|

|

|

- 为信息安全事件中不熟悉计划的人员提供<span style="color:red;">快捷明确的指导</span>。

|

|

|

|

|

|

|

|

|

|

|

|

#### 3、应急响应预案的格式

|

|

|

|

|

|

|

|

|

|

|

|

***<span style="color:red;">没有标准格式</span>***

|

|

|

|

|

|

|

|

|

|

|

|

- 可参考《国家网络安全事件应急预案》

|

|

|

|

|

|

- 应包括<span style="color:red;">总则</span>、<span style="color:red;">角色及职责</span>、<span style="color:red;">预防和预警机制</span>、<span style="color:red;">应急响应流程</span>、<span style="color:red;">应急响应保障措施</span>和<span style="color:red;">附件</span>。

|

|

|

|

|

|

|

|

|

|

|

|

#### 4、应急演练与演习

|

|

|

|

|

|

|

|

|

|

|

|

- 检验应急响应预案的<span style="color:red;">有效性</span>、应急准备的<span style="color:red;">完善性</span>、应急响应能力的<span style="color:red;">适应性</span>和应急人员的<span style="color:red;">协同性</span>。

|

|

|

|

|

|

|

|

|

|

|

|

- 演练方式

|

|

|

|

|

|

|

|

|

|

|

|

桌面演练、模拟演练、实战演练。

|

|

|

|

|

|

|

|

|

|

|

|

- 演练深度

|

|

|

|

|

|

|

|

|

|

|

|

数据级演练、应用级演练、业务级演练。

|

|

|

|

|

|

|

|

|

|

|

|

#### 5、信息安全应急演练的操作流程

|

|

|

|

|

|

|

|

|

|

|

|

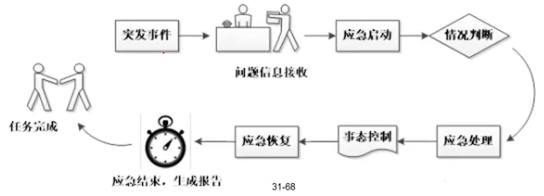

- 应急事件<span style="color:red;">通报</span>

|

|

|

|

|

|

- 确定应急事件<span style="color:red;">优先级</span>

|

|

|

|

|

|

- 应急响应<span style="color:red;">启动实施</span>

|

|

|

|

|

|

- 应急响应事件<span style="color:red;">后期运维</span>

|

|

|

|

|

|

- <span style="color:red;">更新</span>现有应急预案

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

### 三、计算机取证与保全

|

|

|

|

|

|

|

|

|

|

|

|

#### 1、什么是计算机取证

|

|

|

|

|

|

|

|

|

|

|

|

- 使用先进的技术和工具,按照<span style="color:red;">标准规程</span>全面地检查计算机系统,以<span style="color:red;">提取</span>和<span style="color:red;">保护</span>有关计算机犯罪的相关证据的活动;

|

|

|

|

|

|

- 取证的<span style="color:red;">目的</span>包括通过证据查找肇事者、通过证据推断犯罪过程、通过证据判断受害者损失程度及收集证据提供法律支持;

|

|

|

|

|

|

- <span style="color:red;">电子证据</span>是计算机系统运行过程中产生的各种信息记录及存储的电子化资料及物品;

|

|

|

|

|

|

- 对于电子证据,取证工作主要围绕<span style="color:red;">两方面</span>进行:证据的获取和证据的分析;

|

|

|

|

|

|

- 计算机取证的过程可以分为<span style="color:red;">准备</span>、<span style="color:red;">保护</span>、<span style="color:red;">提取</span>、<span style="color:red;">分析</span>和<span style="color:red;">提交</span>5个步骤。

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、原则

|

|

|

|

|

|

|

|

|

|

|

|

合法原则、充分授权原则、优先保护证据原则、全程监督原则

|

|

|

|

|

|

|

|

|

|

|

|

#### 3、取证流程

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

|

1. **准备阶段**

|

|

|

|

|

|

|

|

|

|

|

|

- 获取授权:取证工作获得明确的授权(授权书)。

|

|

|

|

|

|

- 目标明确:对取证的目的有清晰的认识。

|

|

|

|

|

|

- 工具准备:对取证环境的了解及需要准备的工具。

|

|

|

|

|

|

- 软件准备:对取证的软件进行过有效的验证。

|

|

|

|

|

|

- 介质准备:确保有符合要求的干净的介质可用于取证。

|

|

|

|

|

|

|

|

|

|

|

|

2. **保护阶段**

|

|

|

|

|

|

|

|

|

|

|

|

- 保证<span style="color:red;">数据安全性</span>:制作磁盘映像不在原始磁盘上操作。

|

|

|

|

|

|

- 保证<span style="color:red;">数据完整性</span>:取证中不使用可能破坏完整性的操作。

|

|

|

|

|

|

- <span style="color:red;">第三方监督</span>:所有操作都有第三方在场监督<span style="background-color:yellow;">(取证至少需要3人)</span>。

|

|

|

|

|

|

|

|

|

|

|

|

3. **提取阶段**

|

|

|

|

|

|

|

|

|

|

|

|

- <span style="color:red;">优先提取</span>易消失的证据:内存信息、系统进程、网络连接信息、路由信息、临时文件、缓存。

|

|

|

|

|

|

- 文件系统:数据恢复、隐藏文件、加密文件、系统日志。

|

|

|

|

|

|

- 应用系统:系统日志。

|

|

|

|

|

|

|

|

|

|

|

|

> <span style="color:red;">开机不关、关机不开</span>

|

|

|

|

|

|

|

|

|

|

|

|

4. **分析及提交阶段**

|

|

|

|

|

|

|

|

|

|

|

|

- 证据在什么地方?

|

|

|

|

|

|

|

|

|

|

|

|

> 日志、删除的文件、临时文件、缓存

|

|

|

|

|

|

|

|

|

|

|

|

- 从证据中能发现什么?

|

|

|

|

|

|

- 如何关联证据?

|

|

|

|

|

|

- 电子取证提交

|

|

|

|

|

|

- 必须与现实取证结合,<span style="color:red;">文档化很重要</span>。

|

|

|

|

|

|

|

|

|

|

|

|

### 四、信息安全应急响应管理过程

|

|

|

|

|

|

|

|

|

|

|

|

- **应急响应六阶段(PDCERF)**

|

|

|

|

|

|

- 第一阶段:<span style="color:red;">准备</span>——让我们严阵以待

|

|

|

|

|

|

- 第二阶段:<span style="color:red;">检测</span>——对情况综合判断

|

|

|

|

|

|

- 第三阶段:<span style="color:red;">遏制</span>——制止事态的扩大

|

|

|

|

|

|

- 第四阶段:<span style="color:red;">根除</span>——彻底的补救措施

|

|

|

|

|

|

- 第五阶段:<span style="color:red;">恢复</span>——系统恢复常态

|

|

|

|

|

|

- 第六阶段:<span style="color:red;">跟踪总结</span>——还会有第二次吗

|

|

|

|

|

|

|

|

|

|

|

|

#### 1、第一阶段:准备

|

|

|

|

|

|

|

|

|

|

|

|

- **工作目标**

|

|

|

|

|

|

- 确定重要资产和风险,实施针对风险的防护措施;

|

|

|

|

|

|

- 编制和管理应急响应计划

|

|

|

|

|

|

- 应急响应计划的编制准备

|

|

|

|

|

|

- 编制应急响应计划

|

|

|

|

|

|

- 应急响应计划的测试、培训演练和维护

|

|

|

|

|

|

- 为响应组织和准备相关资源

|

|

|

|

|

|

- 人力资源 (应急响应组织)

|

|

|

|

|

|

- 财力资源、物质资源、技术资源和社会关系资源等

|

|

|

|

|

|

|

|

|

|

|

|

#### 2、第二阶段:检测

|

|

|

|

|

|

|

|

|

|

|

|

- **工作目标**

|

|

|

|

|

|

- 检测并确认事件的发生

|

|

|

|

|

|

- 确定事件性质和影响

|

|

|

|

|

|

- **工作内容**

|

|

|

|

|

|

- 进行监测、报告及信息收集

|

|

|

|

|

|

- 确定事件类别和级别

|

|

|

|

|

|

- 指定事件处理人,进行初步响应

|

|

|

|

|

|

- 评估事件的影响范围

|

|

|

|

|

|

- 事件通告(信息通报、信息上报、信息披露)

|

|

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

#### 3、第三阶段:遏制

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- **工作目标**

|

|

|

|

|

|

- 限制事件影响的范围、损失

|

|

|

|

|

|

- **工作内容**

|

|

|

|

|

|

- 启动应急响应计划

|

|

|

|

|

|

- 确定适当的响应方式

|

|

|

|

|

|

- 实施遏制行动

|

|

|

|

|

|

- 要求用户按应急行为规范要求配合遏制工作

|

|

|

|

|

|

- **教材补充**

|

|

|

|

|

|

- 首先,启动应急响应计划。

|

|

|

|

|

|

- 其次,确定适当的响应方式。IRT在掌握相关的信息后,应当就此事件来选择最适当的响应方式。这些选择包括恢复运行、在线响应与离线响应、识别攻击者、起诉和惩戒等。

|

2024-09-19 17:57:49 +08:00

|

|

|

|

- 再次,实施遏制行动。遏制措施可能会因事件的类别和级别不同而完全不同。常见的可选遇制措施如下。<br>

|

|

|

|

|

|

(1)关闭相关系统。<br>

|

|

|

|

|

|

(2)<span style="color:red;">拔掉网线</span>。<br>

|

|

|

|

|

|

(3)修改所有防火墙和路由器的过滤规则,拒绝来自发起攻击的嫌疑主机的所有流量;封锁或删除被攻破的登录账号。<br>

|

|

|

|

|

|

(4)提高系统、服务和网络行为的监控级别。<br>

|

|

|

|

|

|

(5)设置诱饵服务器作为陷阱;关闭服务。<br>

|

2024-09-19 17:56:40 +08:00

|

|

|

|

(6)反击攻击者的系统等。

|

|

|

|

|

|

|

|

|

|

|

|

#### 4、第四阶段:根除

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- **工作目标**

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- 避免问题再次发生的长期的补救措施

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- **工作内容**

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- 详细分析,确定原因

|

|

|

|

|

|

- 实施根除措施,消除原因

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

> 常见的根除措施有消除或阻断攻击源、找到并消除系统的脆弱性/漏洞、修改安全策略、加强防范措施、<span style="color:red;">格式化被感染恶意程序的介质</span>等。

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

#### 5、第五阶段:恢复

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- 工作目标

|

|

|

|

|

|

- 恢复系统至正常状态

|

|

|

|

|

|

- 工作内容

|

|

|

|

|

|

- 根据破坏程度决定是在原系统还是备份系统中恢复

|

|

|

|

|

|

- 按恢复优先顺序恢复系统和业务运行

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

#### 6、第六阶段:跟踪总结

|

2024-09-19 17:20:19 +08:00

|

|

|

|

|

2024-09-19 17:56:40 +08:00

|

|

|

|

- 工作目标

|

|

|

|

|

|

- 回顾并汇总所发生事件的相关信息

|

|

|

|

|

|

- 工作内容

|

|

|

|

|

|

- 关注系统恢复以后的安全状况,记录跟踪结果

|

|

|

|

|

|

- 评估损失、响应措施效果

|

|

|

|

|

|

- 分析和总结经验、教训

|

|

|

|

|

|

- 重新评估和修改安全策略、措施和应急响应计划

|

|

|

|

|

|

- 对进入司法程序的事件,进行进一步调查,打击违法犯罪活动

|

|

|

|

|

|

- 编制并提交应急响应报告

|